Un ataque de denegación de servicio (DoS) es un método utilizado para impedir que los usuarios legítimos accedan a un recurso, como un sitio web, una red o correos electrónicos, o para hacer que el acceso sea extremadamente lento. DoS es el acrónimo de Denegación de Servicio. Este tipo de ataque generalmente se implementa sobrecargando el recurso objetivo, como un servidor web, con demasiadas solicitudes simultáneamente, lo que provoca que el servidor no pueda responder a todas las solicitudes. Esto puede colapsar los servidores o ralentizarlos significativamente. Interrumpir negocios en línea puede resultar en pérdidas significativas de dinero. Internet y las redes informáticas son fundamentales para muchas empresas, especialmente para las pasarelas de pago y los sitios de comercio electrónico.

En este artículo, exploraremos qué es un ataque de denegación de servicio, cómo se realiza y cómo puede protegerse contra estos ataques.

Tipos de Ataques de Denegación de Servicio (DoS)

Existen dos tipos principales de ataques DoS:

- DoS: Este ataque lo realiza un único host.

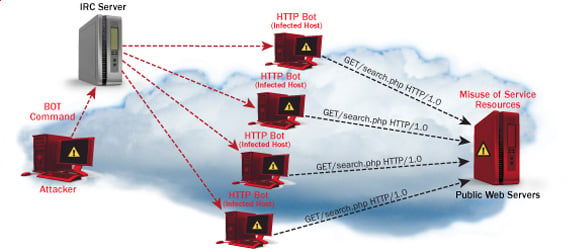

- DoS Distribuido (DDoS): Este ataque es realizado por varias máquinas comprometidas que apuntan a la misma víctima, inundando la red con paquetes de datos.

- paquetes de datos.

¿Cómo funcionan los ataques DoS?

Veamos cómo se realizan los ataques DoS y las técnicas utilizadas. Analizaremos cinco tipos comunes de ataques:

1. Ping de la Muerte

El comando ping se utiliza normalmente para probar la disponibilidad de un recurso de red. El ping de la muerte envía paquetes de datos por encima del límite máximo (65,536 bytes) que permite TCP/IP. La fragmentación TCP/IP divide estos paquetes en fragmentos más pequeños que se envían al servidor. Debido a que los paquetes de datos enviados son más grandes de lo que el servidor puede manejar, el servidor puede congelarse, reiniciarse o fallar.

2. Smurf

Este tipo de ataque utiliza grandes cantidades de tráfico de ping del Protocolo de Mensajes de Control de Internet (ICMP) dirigido a una dirección de transmisión de Internet. La dirección IP de respuesta se falsifica para que parezca la de la víctima. Todas las respuestas se envían a la víctima en lugar de a la IP utilizada para los pings, amplificando un solo ping hasta 255 veces.

3. Desbordamiento de Búfer

Un búfer es una ubicación de almacenamiento temporal en la RAM utilizada para almacenar datos para que la CPU pueda manipularlos antes de volver a escribirlos en el disco. Este ataque carga el búfer con más datos de los que puede contener, haciendo que el búfer se desborde y corrompa los datos.

4. Teardrop

Este ataque utiliza paquetes de datos más grandes que TCP/IP divide en fragmentos que se ensamblan en el host receptor. El atacante manipula los paquetes para que se superpongan entre sí, lo que puede provocar que la víctima se bloquee al intentar volver a ensamblar los paquetes.

5. Ataque SYN

Este ataque aprovecha el protocolo de enlace de tres vías para establecer comunicación mediante TCP. Inunda a la víctima con mensajes SYN incompletos, haciendo que la máquina víctima asigne recursos de memoria que nunca se utilizan y negando el acceso a usuarios legítimos.

Mira Tambien Cómo hackear un servidor web: Una guía ética y de prevención

Cómo hackear un servidor web: Una guía ética y de prevenciónHerramientas de Ataque DoS

Las siguientes son algunas herramientas que se pueden utilizar para realizar ataques DoS:

- Nemesy: Genera paquetes aleatorios. Funciona en Windows y se puede descargar desde aquí.

- Land y La Tierra: Se utiliza para falsificar IP y abrir conexiones TCP.

- Blast: Se puede descargar desde aquí.

- Panther: Inunda la red de una víctima con paquetes UDP.

- Botnets: Multitud de computadoras comprometidas en Internet que pueden usarse para realizar un ataque DDoS.

¿Cómo Prevenir un Ataque DoS?

Una organización puede adoptar las siguientes políticas para protegerse contra ataques de denegación de servicio:

- Instalar Parches de Seguridad: Los ataques como la inundación SYN se aprovechan de errores en el sistema operativo. La instalación de parches de seguridad puede ayudar a reducir las posibilidades de que se produzcan este tipo de ataques.

- Sistemas de Detección de Intrusiones: Se pueden utilizar para identificar e incluso detener actividades ilegales.

- Cortafuegos: Pueden detener ataques DoS simples bloqueando todo el tráfico proveniente de un atacante identificando su IP.

- Configuración de Enrutadores: Los enrutadores se pueden configurar a través de la Lista de Control de Acceso para limitar el acceso a la red y eliminar el tráfico ilegal sospechoso.

Actividad de piratería: Ping de la muerte

Asumiremos que está utilizando Windows para este ejercicio. También asumiremos que tiene al menos dos computadoras que están en la misma red. Los ataques de DOS son ilegales en redes para las que no está autorizado a hacerlo. Es por eso que necesitará configurar su propia red para este ejercicio.

Abra el símbolo del sistema en la computadora de destino

Ingrese el comando ipconfig. Obtendrás resultados similares a los que se muestran a continuación.

Para este ejemplo, utilizamos detalles de conexión de banda ancha móvil . Tome nota de la dirección IP. Nota: para que este ejemplo sea más efectivo, debes utilizar una red LAN .

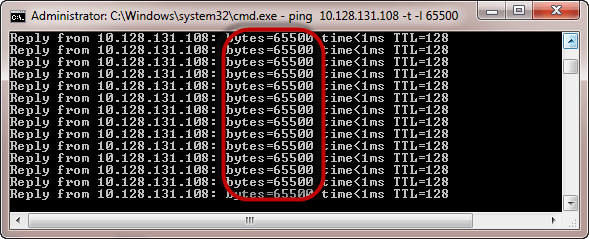

Cambie a la computadora que desea usar para el ataque y abra el símbolo del sistema

Haremos ping a nuestra computadora víctima con infinitos paquetes de datos de 65500

Ingrese el siguiente comando

hacer ping 10.128.131.108 –t |65500

Mira Tambien Cómo hackear un sitio web

Cómo hackear un sitio webAQUÍ,

- «ping» envía los paquetes de datos a la víctima

- “10.128.131.108” es la dirección IP de la víctima

- “-t” significa que los paquetes de datos deben enviarse hasta que se detenga el programa

- “-l” especifica la carga de datos que se enviará a la víctima

Obtendrás resultados similares a los que se muestran a continuación.

Inundar el ordenador objetivo con paquetes de datos no tiene mucho efecto en la víctima. Para que el ataque sea más efectivo, debes atacar la computadora objetivo con pings desde más de una computadora.

El ataque anterior se puede utilizar para atacar enrutadores, servidores web , etc.

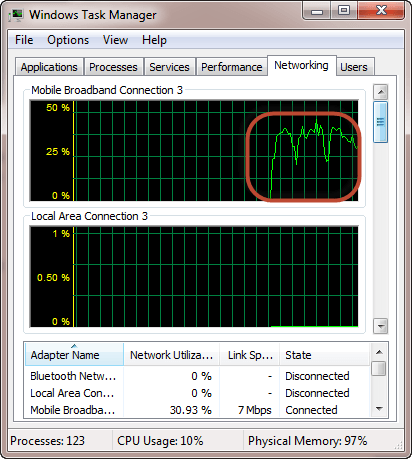

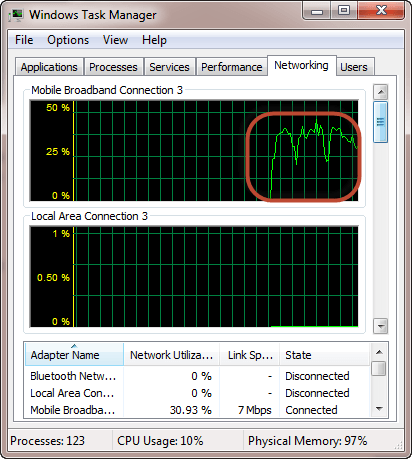

Si desea ver los efectos del ataque en la computadora objetivo, puede abrir el administrador de tareas y ver las actividades de la red.

- Haga clic derecho en la barra de tareas

- Seleccione iniciar administrador de tareas

- Haga clic en la pestaña de red

- Obtendrá resultados similares a los siguientes

Si el ataque tiene éxito, debería poder ver un aumento de las actividades de la red.

Supongamos que estás utilizando Windows para este ejercicio y tienes al menos dos computadoras en la misma red. Los ataques DoS son ilegales en redes para las que no estás autorizado. Configura tu propia red para este ejercicio.

- Abra el símbolo del sistema en la computadora de destino.

- Ingrese el comando ipconfig y toma nota de la dirección IP.

- Cambie a la computadora que desea usar para el ataque y abra el símbolo del sistema.

- Ingrese el siguiente comando:

- ping 10.128.131.108 –t -l 65500

ping 10.128.131.108 –t -l 65500

-

- ping: Envía los paquetes de datos a la víctima.

- 10.128.131.108: Dirección IP de la víctima.

- -t: Los paquetes de datos se envían hasta que se detenga el programa.

- -l: Especifica la carga de datos que se enviará a la víctima.

Para hacer el ataque más efectivo, realiza pings desde varias computadoras.

Actividad de Piratería: Lanzar un Ataque DoS

En este escenario práctico, utilizaremos Nemesy para generar paquetes de datos e inundar la computadora, enrutador o servidor de destino.

- Desactiva el antivirus ya que Nemesy será detectado como un programa ilegal.

- Descarga Nemesy desde aquí.

- Descomprime y ejecuta el programa Nemesy.exe.

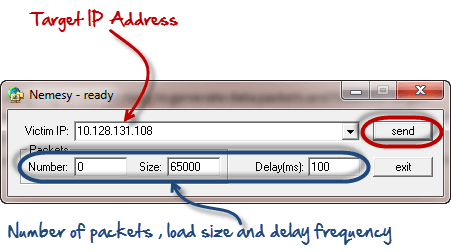

- Ingresa la dirección IP de destino y configura los parámetros como número de paquetes, tamaño de los bytes de datos y el intervalo de tiempo en milisegundos.

- Haz clic en el botón enviar para iniciar el ataque.

- Monitorea el administrador de tareas de la computadora de destino para ver las actividades de la red.

lanzar un ataque DoS

En este escenario práctico, usaremos Nemesy para generar paquetes de datos e inundar la computadora, enrutador o servidor de destino.

Mira Tambien ¿Qué es una inyección SQL?

¿Qué es una inyección SQL?Como se indicó anteriormente, su antivirus detectará Nemesy como un programa ilegal . Tendrás que desactivar el antivirus para este ejercicio.

- Descargue Nemesy desde http://packetstormsecurity.com/files/25599/nemesy13.zip.html

- Descomprímelo y ejecuta el programa Nemesy.exe.

- Obtendrá la siguiente interfaz

Ingrese la dirección IP de destino , en este ejemplo; Hemos utilizado la IP de destino que utilizamos en el ejemplo anterior.

AQUÍ,

- 0 como número de paquetes significa infinito . Puede configurarlo en el número deseado si no desea enviar paquetes de datos infinitos.

- El campo de tamaño especifica los bytes de datos que se enviarán y el retraso especifica el intervalo de tiempo en milisegundos.

Haga clic en el botón enviar

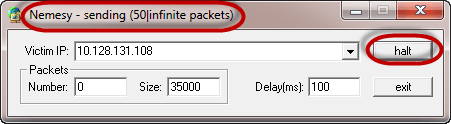

Deberías poder ver los siguientes resultados.

La barra de título le mostrará la cantidad de paquetes enviados.

Haga clic en el botón Detener para detener el envío de paquetes de datos por parte del programa.

Puede monitorear el administrador de tareas de la computadora de destino para ver las actividades de la red.

¿Qué es el Ataque de Denegación de Servicio Distribuido (DDoS)?

El ataque DDoS es una forma escalada de ataque DoS donde el tráfico malicioso proviene de múltiples fuentes, lo que hace más difícil detener el ataque simplemente bloqueando una única fuente. En un ataque DDoS, varias computadoras comprometidas, llamadas botnet, inundan el sistema de destino con tráfico, provocando una denegación de servicio.

Preguntas Frecuentes (FAQ)

1. ¿Qué diferencia hay entre un ataque DoS y un ataque DDoS?

- Un ataque DoS es llevado a cabo por un único host, mientras que un ataque DDoS es realizado por múltiples máquinas comprometidas que apuntan al mismo objetivo, lo que lo hace más difícil de detener.

2. ¿Cómo puedo saber si estoy siendo víctima de un ataque DoS?

- Los síntomas comunes incluyen la lentitud extrema de la red, la inaccesibilidad de ciertos servicios o la caída repentina de servidores.

3. ¿Qué herramientas puedo utilizar para detectar y mitigar un ataque DoS?

- Se pueden utilizar sistemas de detección de intrusiones (IDS), cortafuegos y herramientas de monitoreo de red para detectar y mitigar estos ataques.

4. ¿Son ilegales los ataques DoS?

- Sí, los ataques DoS son ilegales y están penados por la ley en la mayoría de los países. Realizar un ataque DoS sin autorización es un delito.

5. ¿Qué medidas preventivas pueden tomar las organizaciones contra los ataques DoS?

- Instalación de parches de seguridad, configuración adecuada de enrutadores y cortafuegos, y el uso de sistemas de detección de intrusiones.

Resumen

- Un ataque de denegación de servicio (DoS) tiene como objetivo negar a los usuarios legítimos el acceso a un recurso.

- Hay dos tipos de ataques DoS: denegación de servicio y denegación de servicio distribuido (DDoS).

- Técnicas comunes de ataque DoS incluyen SYN Flooding, Ping of Death, Teardrop, Smurf y buffer overflow.

- Para protegerse contra ataques DoS, se pueden utilizar parches de seguridad, configuración de enrutadores, cortafuegos y sistemas de detección de intrusiones.

¡Nos vemos en el próximo artículo sobre hacking ético! Esperamos que este contenido te haya sido útil para comprender mejor los ataques de denegación de servicio y cómo protegerte de ellos de manera ética y legal. Si tienes alguna pregunta o sugerencia para futuros temas, no dudes en hacérnoslo saber en los comentarios. ¡Hasta pronto!

Mira Tambien Hackear el sistema operativo Linux: Tutorial

Hackear el sistema operativo Linux: Tutorial