Ciberseguridad

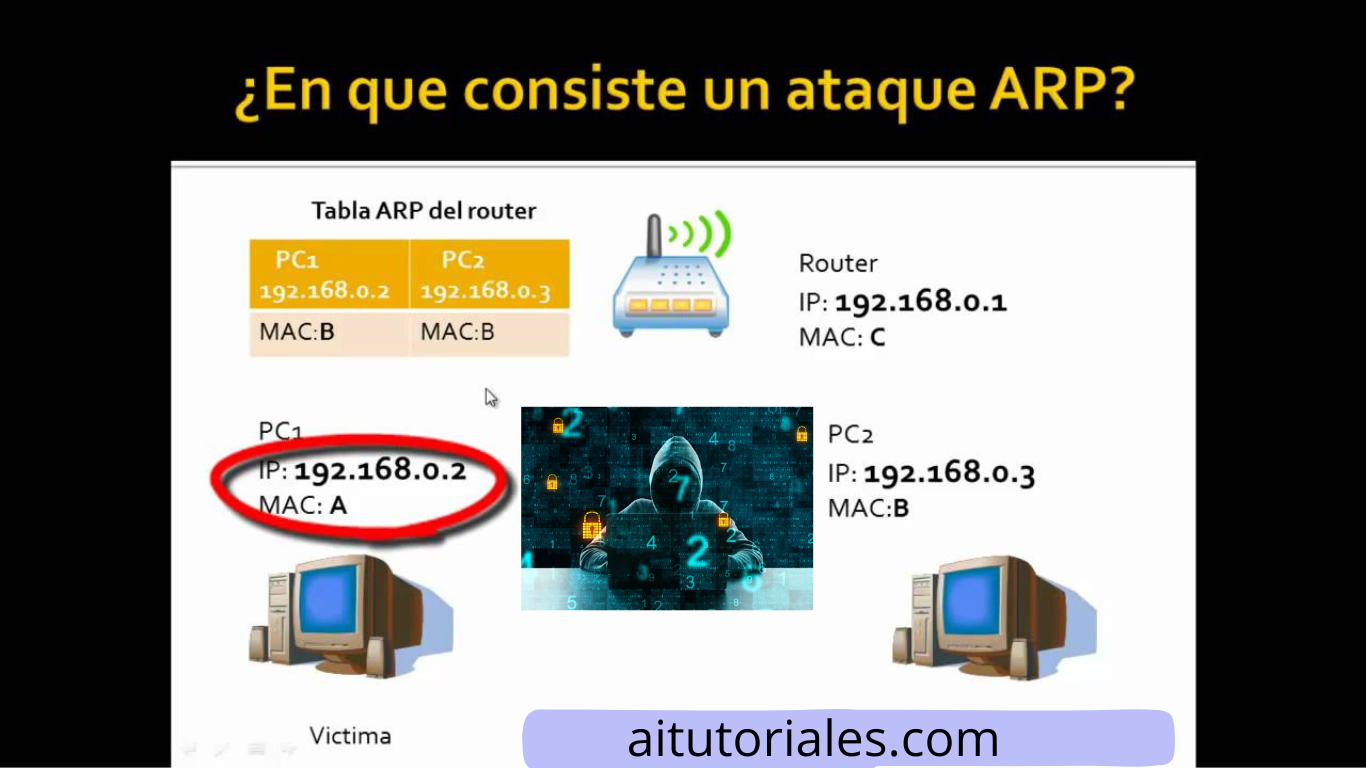

¿Qué es el envenenamiento por ARP (ARP Spoofing)?

El Protocolo de Resolución de Direcciones (ARP, por sus siglas en inglés) es un protocolo fundamental en las redes informáticas, ...

¿Diferencia entre virus, gusanos y caballos de Troya?

Diferencia entre virus, gusano y caballo de Troya Algunas de las habilidades que tienen los piratas informáticos son la programación ...

Qué es la ingeniería social: definición, ataques

¿Qué es la ingeniería social? Medio La ingeniería social es el arte de manipular a los usuarios de un sistema ...

Persistencia Mediante Modificación de Binarios

En el mundo de la ciberseguridad, la persistencia es un concepto crucial. Se refiere a la capacidad de un atacante ...

Convertirse en Pentester: Requisitos y Pasos Necesarios

Los pentesters, o probadores de penetración, desempeñan un papel fundamental en la protección de sistemas y redes contra ataques cibernéticos. ...

Cómo Convertirse en Red Teamer

En el vertiginoso mundo de la seguridad cibernética, los red teamers desempeñan un papel vital en la protección de las ...

Mejores Prácticas del Sistema de Gestión de Seguridad de la Información (SGSI)

En un mundo digital donde la seguridad de la información es una prioridad constante, contar con un Sistema de Gestión ...

Certificación SOC 2 Tipo 2: Beneficios y requisitos

En el entorno actual de la tecnología y la seguridad de la información, la protección de los datos y la ...

Clickjacking: ¿Qué es, cómo evitarlo?

En el mundo digital de hoy, la seguridad en línea es una preocupación constante. Una amenaza que ha surgido en ...