Introducción al hackeo de servidores web

Un servidor web es un programa informático o una computadora que ejecuta aplicaciones específicas y es responsable de aceptar solicitudes HTTP de los clientes, entregar páginas web y devolver respuestas HTTP. Este proceso incluye la entrega de documentos HTML y contenido adicional como hojas de estilo y JavaScript.

Los clientes suelen recurrir a Internet para obtener información y comprar productos y servicios. Por esta razón, muchas organizaciones tienen sitios web que almacenan información valiosa, como números de tarjetas de crédito, direcciones de correo electrónico y contraseñas. Esto los convierte en blancos atractivos para los atacantes. Los sitios web desfigurados también pueden ser utilizados para comunicar ideologías religiosas o políticas.

En este artículo, exploraremos las técnicas de hackeo de servidores web y cómo protegerlos contra dichos ataques.

Cómo hackear un servidor web

En este ejemplo práctico, analizaremos cómo se podría realizar un ataque a un servidor web, asumiendo que nuestro objetivo es www.techpanda.org. Cabe destacar que este ejercicio es solo con fines educativos y no se realizará ningún ataque real.

Paso 1: Lo que necesitaremos

- Un objetivo: www.techpanda.org

- Motor de búsqueda: Bing

- Herramientas de inyección SQL

- PHP Shell, por ejemplo, DK Shell (http://sourceforge.net/projects/icfdkshell/)

Paso 2: Recopilación de información

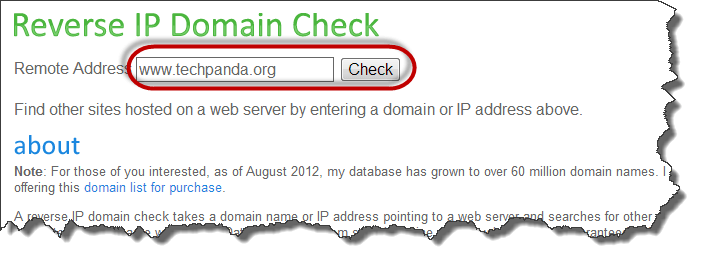

Primero, necesitamos obtener la dirección IP de nuestro objetivo y encontrar otros sitios web que compartan la misma dirección IP.

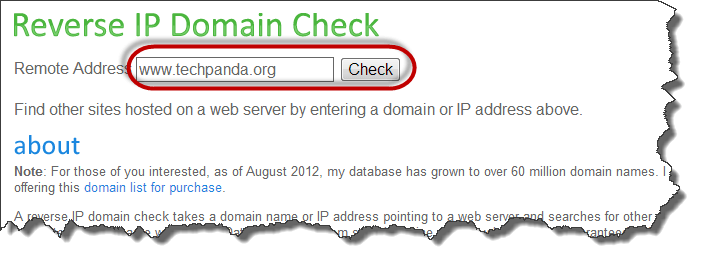

- Utilice una herramienta en línea para encontrar la dirección IP del objetivo y otros sitios web que comparten la misma IP.

- Ingrese la URL https://www.yougetsignal.com/tools/web-sites-on-web-server/ en su navegador web.

- Ingrese www.techpanda.org como objetivo y haga clic en el botón «Check».

Obtenemos los siguientes resultados:

Mira Tambien Cómo hackear un sitio web

Cómo hackear un sitio web

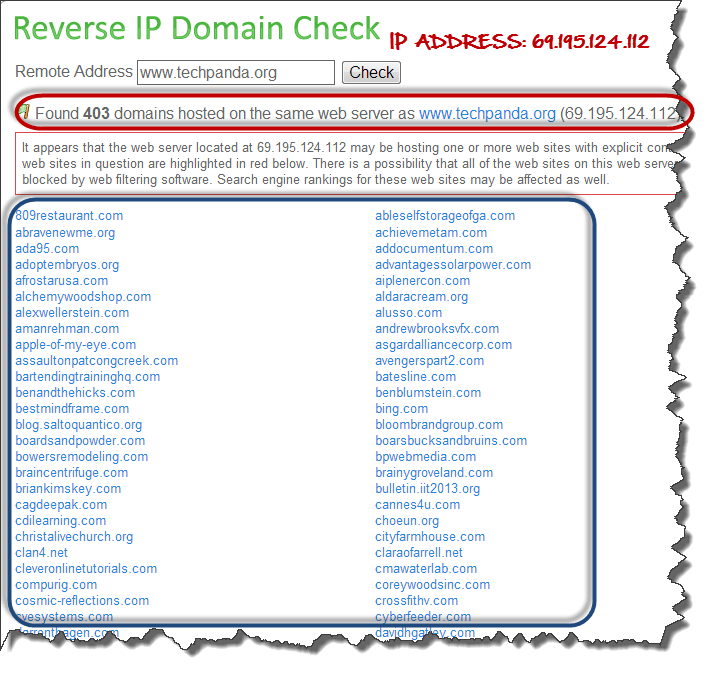

- La dirección IP del objetivo es 69.195.124.112

- Hay 403 dominios en el mismo servidor web.

Según los resultados anteriores, la dirección IP del objetivo es 69.195.124.112

También descubrimos que hay 403 dominios en el mismo servidor web.

Nuestro siguiente paso es escanear los otros sitios web en busca de vulnerabilidades de inyección SQL . Nota: si podemos encontrar un SQL vulnerable en el objetivo, lo explotaríamos directamente sin considerar otros sitios web.

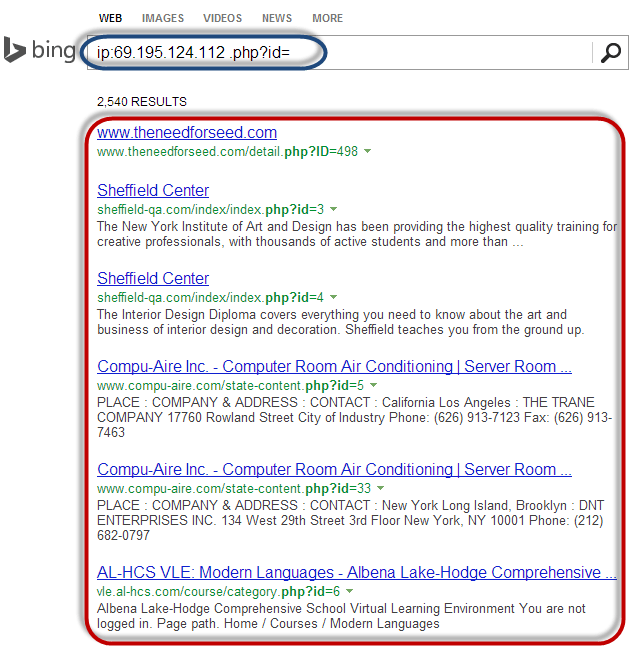

- Ingrese la URL www.bing.com en su navegador web. Esto sólo funcionará con Bing, así que no utilices otros motores de búsqueda como Google o Yahoo.

- Ingrese la siguiente consulta de búsqueda

ip:69.195.124.112 .php?id=

AQUÍ,

- “ip:69.195.124.112” limita la búsqueda a todos los sitios web alojados en el servidor web con dirección IP 69.195.124.112

- “.php?id=» la búsqueda de variables GET de URL utilizó parámetros para declaraciones SQL.

Obtendrás los siguientes resultados

Como puede ver en los resultados anteriores, se enumeran todos los sitios web que utilizan variables GET como parámetros para la inyección SQL.

Mira Tambien ¿Qué es una inyección SQL?

¿Qué es una inyección SQL?El siguiente paso lógico sería escanear los sitios web enumerados en busca de vulnerabilidades de inyección SQL. Puede hacerlo mediante la inyección SQL manual o utilizar las herramientas enumeradas en este artículo sobre Inyección SQL .

Nuestro siguiente paso es escanear estos sitios web en busca de vulnerabilidades de inyección SQL.

Paso 3: Cargar el Shell PHP

No escanearemos ninguno de los sitios web enumerados ya que esto es ilegal. Supongamos que hemos logrado iniciar sesión en uno de ellos. Tendrá que cargar el shell PHP que descargó de http://sourceforge.net/projects/icfdkshell/

- Abra la URL donde cargó el archivo dk.php.

- Obtendrá la siguiente ventana

- Al hacer clic en la URL del enlace simbólico, obtendrá acceso a los archivos en el dominio de destino.

Una vez que tenga acceso a los archivos, puede obtener credenciales de inicio de sesión en la base de datos y hacer lo que quiera, como desfigurar, descargar datos como correos electrónicos, etc.

Supongamos que hemos logrado iniciar sesión en uno de los sitios vulnerables. Ahora necesitamos cargar el shell PHP.

- Abra la URL donde cargó el archivo dk.php.

- Obtendrá una ventana que le permite interactuar con los archivos en el dominio objetivo.

Una vez que tenga acceso a los archivos, puede obtener credenciales de inicio de sesión en la base de datos y realizar otras acciones, como desfigurar la página o descargar datos.

Vulnerabilidades comunes de los servidores web

- Configuración predeterminada: Los atacantes pueden adivinar fácilmente estas configuraciones, como identificaciones de usuario y contraseñas predeterminadas.

- Mala configuración del sistema operativo y las redes: Permitir a los usuarios ejecutar comandos en el servidor puede ser peligroso si no se protegen adecuadamente.

- Errores en el sistema operativo y en los servidores web: Los errores descubiertos pueden ser explotados para obtener acceso no autorizado.

Además, la falta de políticas y procedimientos de seguridad, como no actualizar el software antivirus o no parchear el sistema operativo, puede crear lagunas de seguridad.

Mira Tambien Hackear el sistema operativo Linux: Tutorial

Hackear el sistema operativo Linux: TutorialTipos de servidores web

- Apache: El servidor web más utilizado, especialmente en Linux.

- Servicios de información de Internet (IIS): Desarrollado por Microsoft y utilizado en Windows.

- Apache Tomcat: Utilizado principalmente para sitios web de páginas de servidor Java (JSP).

- Otros servidores web: Incluyen el servidor web de Novell y los servidores Lotus Domino de IBM.

Tipos de ataques contra servidores web

- Ataques transversales de directorio: Obtienen acceso no autorizado a archivos y carpetas que no son de dominio público.

- Ataques de denegación de servicio (DoS): El servidor web puede fallar o dejar de estar disponible para los usuarios legítimos.

- Secuestro del sistema de nombres de dominio (DNS): Redirige el tráfico al servidor web del atacante.

- Olfateo: Intercepta datos no cifrados enviados a través de la red.

- Phishing: Engaña a los usuarios para que envíen datos confidenciales a sitios web falsos.

- Pharming: Compromete los servidores DNS para redirigir el tráfico a un sitio malicioso.

- Desfiguración: Reemplaza el sitio web de la organización con contenido diferente.

Efectos de los ataques exitosos

- La reputación de una organización puede arruinarse si el contenido del sitio web es modificado maliciosamente.

- El servidor web puede ser utilizado para instalar software malicioso en las computadoras de los visitantes.

- Los datos de usuario comprometidos pueden ser utilizados para actividades fraudulentas, causando pérdidas comerciales o demandas.

Herramientas populares para ataques a servidores web

- Metasploit: Herramienta de código abierto para desarrollar y utilizar código de explotación. Puede usarse para descubrir vulnerabilidades en servidores web y escribir exploits que pueden usarse para comprometer el servidor.

- MPack: Herramienta de explotación web escrita en PHP.Fue escrito en PHP y está respaldado por MySQL como motor de base de datos. Una vez que un servidor web se ha visto comprometido mediante MPack, todo el tráfico que se dirige a él se redirige a sitios web de descarga maliciosos.

- Zeus: Convierte computadoras comprometidas en bots para ataques distribuidos esta herramienta se puede utilizar para convertir una computadora comprometida en un bot o un zombi. Un bot es una computadora comprometida que se utiliza para realizar ataques basados en Internet. Una botnet es un conjunto de computadoras comprometidas. Luego, la botnet se puede utilizar en un ataque de denegación de servicio o en el envío de correos no deseados..

- Neosplit: Instala programas y realiza otras actividades maliciosas. esta herramienta se puede utilizar para instalar programas, eliminar programas, replicarlos, etc.

Cómo prevenir ataques a servidores web

- Gestión de parches: Instalar actualizaciones que corrigen errores en el software.

- Configuración segura del sistema operativo y software del servidor web.

- Escaneo de vulnerabilidades: Utilizar herramientas como Snort y NMap.

- Uso de cortafuegos: Bloquear tráfico de direcciones IP sospechosas.

- Software antivirus: Eliminar software malicioso en el servidor.

- Deshabilitar la administración remota y cambiar configuraciones predeterminadas.

Preguntas Frecuentes (FAQ)

1. ¿Qué es un ataque de denegación de servicio (DoS)?

Un ataque DoS intenta hacer que un servidor web sea inaccesible para los usuarios legítimos al sobrecargarlo con solicitudes.

2. ¿Cómo puedo proteger mi servidor web contra ataques?

Implementando una gestión de parches adecuada, utilizando software antivirus, configurando correctamente el servidor y aplicando políticas de seguridad robustas.

3. ¿Qué es la inyección SQL y cómo se realiza?

La inyección SQL es una técnica en la que un atacante inserta código SQL malicioso en una entrada para ejecutar comandos en la base de datos. Se realiza encontrando vulnerabilidades en la validación de entradas de formularios web.

4. ¿Qué es un shell PHP?

Un shell PHP es una herramienta que permite a un atacante ejecutar comandos en un servidor web comprometido a través de un navegador web.

5. ¿Qué efectos puede tener un ataque exitoso en un servidor web?

Puede arruinar la reputación de una organización, comprometer datos de usuarios, y convertir el servidor en una plataforma para distribuir software malicioso.

Conclusión

La seguridad de los servidores web es crucial para proteger la información valiosa y mantener la integridad de los sitios web. Implementar buenas prácticas de seguridad y mantenerse informado sobre las vulnerabilidades y técnicas de ataque puede ayudar a prevenir intrusiones y proteger los activos digitales de una organización.

¡Nos vemos en el próximo artículo sobre hacking ético! Esperamos que este contenido haya sido útil para comprender mejor la seguridad de los servidores web y cómo realizar pruebas de penetración de manera ética y legal. Si tienes alguna pregunta o sugerencia para futuros temas, no dudes en hacérnoslo saber en los comentarios. ¡Hasta pronto!

Mira Tambien Certificación CISSP: Qué es, Requisitos Previos, Costo y Salario

Certificación CISSP: Qué es, Requisitos Previos, Costo y Salario