¿Qué es la ingeniería social? Medio

La ingeniería social es el arte de manipular a los usuarios de un sistema informático para que revelen información confidencial que puede utilizarse para obtener acceso no autorizado a un sistema informático. El término también puede incluir actividades como explotar la bondad, la codicia y la curiosidad humanas para obtener acceso a edificios de acceso restringido o lograr que los usuarios instalen software de puerta trasera.

Conocer los trucos utilizados por los piratas informáticos para engañar a los usuarios para que revelen información de inicio de sesión vital, entre otros, es fundamental para proteger los sistemas informáticos.

Mira Tambien ¿Diferencia entre virus, gusanos y caballos de Troya?

¿Diferencia entre virus, gusanos y caballos de Troya?En este tutorial, le presentaremos las técnicas comunes de ingeniería social y cómo puede idear medidas de seguridad para contrarrestarlas.

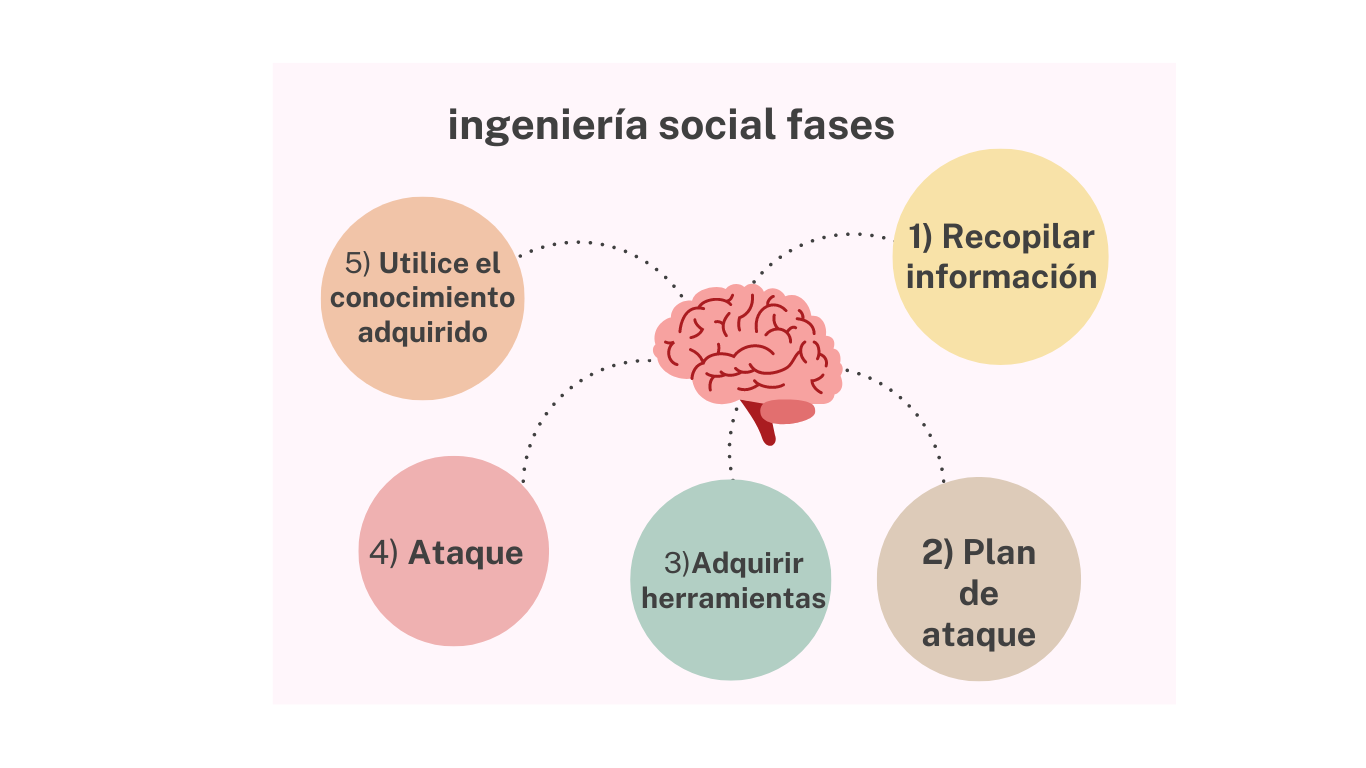

¿Cómo funciona la ingeniería social?

AQUÍ,

- Recopilar información : esta es la primera etapa, aprende todo lo que puede sobre la víctima prevista. La información se recopila de los sitios web de la empresa, otras publicaciones y, a veces, hablando con los usuarios del sistema de destino.

- Plan de ataque : los atacantes describen cómo pretenden ejecutar el ataque.

- Adquirir herramientas : incluyen programas informáticos que un atacante utilizará al lanzar el ataque.

- Ataque : Explotar las debilidades del sistema objetivo.

- Utilice el conocimiento adquirido : la información recopilada durante las tácticas de ingeniería social, como nombres de mascotas, fechas de nacimiento de los fundadores de la organización, etc., se utiliza en ataques como la adivinación de contraseñas.

Tipos de ataques de ingeniería social

Las técnicas de ingeniería social pueden adoptar muchas formas . La siguiente es la lista de las técnicas comúnmente utilizadas.

Mira Tambien ¿Qué es el envenenamiento por ARP (ARP Spoofing)?

¿Qué es el envenenamiento por ARP (ARP Spoofing)?Explotación de familiaridad:

Los usuarios sospechan menos de las personas que conocen. Un atacante puede familiarizarse con los usuarios del sistema objetivo antes del ataque de ingeniería social. El atacante puede interactuar con los usuarios durante las comidas, cuando los usuarios fuman, puede unirse a ellos, en eventos sociales, etc. Esto hace que el atacante se familiarice con los usuarios. Supongamos que el usuario trabaja en un edificio que requiere una clave o tarjeta de acceso para acceder; el atacante puede seguir a los usuarios cuando ingresan a dichos lugares. Lo más probable es que los usuarios mantengan la puerta abierta para que el atacante entre, ya que están familiarizados con ellos. El atacante también puede pedir respuestas a preguntas como dónde conoció a su cónyuge, el nombre de su profesor de matemáticas de la escuela secundaria, etc. Es más probable que los usuarios revelen respuestas porque confían en la cara familiar. Esta información podría usarse para piratear cuentas de correo electrónico y otras cuentas que hagan preguntas similares si uno olvida su contraseña.

Circunstancias intimidantes:

Las personas tienden a evitar a las personas que intimidan a quienes las rodean. Utilizando esta técnica, el atacante puede pretender tener una acalorada discusión por teléfono o con un cómplice del plan. Luego, el atacante puede solicitar a los usuarios información que se utilizaría para comprometer la seguridad del sistema de los usuarios. Lo más probable es que los usuarios den las respuestas correctas sólo para evitar una confrontación con el atacante. Esta técnica también se puede utilizar para evitar ser revisado en un punto de control de seguridad.

Suplantación de identidad:

Esta técnica utiliza engaños y engaños para obtener datos privados de los usuarios. El ingeniero social puede intentar hacerse pasar por un sitio web genuino como Yahoo y luego pedirle al usuario desprevenido que confirme su nombre de cuenta y contraseña. Esta técnica también podría utilizarse para obtener información de tarjetas de crédito o cualquier otro dato personal valioso.

Mira Tambien Clickjacking: ¿Qué es, cómo evitarlo?

Clickjacking: ¿Qué es, cómo evitarlo?Seguir de cerca:

Esta técnica implica seguir a los usuarios detrás cuando ingresan a áreas restringidas. Como cortesía humana, lo más probable es que el usuario permita que el ingeniero social entre al área restringida.

Explotando la curiosidad humana:

Usando esta técnica, el ingeniero social puede dejar caer deliberadamente un disco flash infectado con un virus en un área donde los usuarios puedan recogerlo fácilmente. Lo más probable es que el usuario conecte el disco flash a la computadora. El disco flash puede ejecutar automáticamente el virus, o el usuario puede verse tentado a abrir un archivo con un nombre como Informe de revaluación de empleados 2013.docx, que en realidad puede ser un archivo infectado.

Explotando la codicia humana:

Utilizando esta técnica, el ingeniero social puede atraer al usuario con promesas de ganar mucho dinero online rellenando un formulario y confirmando sus datos mediante los datos de una tarjeta de crédito, etc.

Mira Tambien Certificación SOC 2 Tipo 2: Beneficios y requisitos

Certificación SOC 2 Tipo 2: Beneficios y requisitos¿Cómo prevenir ataques de ingeniería social?

A continuación se muestran algunas formas importantes de protegerse contra todo tipo de ataques de ingeniería social:

- Evite conectar un USB desconocido a su computadora.

- Nunca haga clic en enlaces en ningún correo electrónico o mensaje.

- Utilice contraseñas seguras (y un administrador de contraseñas).

- Utilice la autenticación multifactor.

- Tenga mucho cuidado al entablar amistades únicamente en línea.

- Mantenga todo su software actualizado.

- Asegure sus dispositivos informáticos.

- Compra software antivirus.

- Haga una copia de seguridad de sus datos periódicamente.

- Destruya documentos confidenciales con regularidad.

- Utilice una VPN.

- Bloquea tu computadora portátil

Contramedidas de ingeniería social

La mayoría de las técnicas empleadas por los ingenieros sociales implican la manipulación de prejuicios humanos . Para contrarrestar tales técnicas, una organización puede:

- Para contrarrestar el exploit de familiaridad , los usuarios deben estar capacitados para no sustituir la familiaridad con medidas de seguridad. Incluso las personas que conocen deben acreditar que tienen autorización para acceder a determinadas áreas e información.

- Para contrarrestar los ataques de circunstancias intimidantes, los usuarios deben estar capacitados para identificar técnicas de ingeniería social que buscan información confidencial y dicen que no cortésmente.

- Para contrarrestar las técnicas de phishing , la mayoría de sitios como Yahoo utilizan conexiones seguras para cifrar datos y demostrar que son quienes dicen ser. Verificar la URL puede ayudarle a detectar sitios falsos . Evite responder a correos electrónicos que le soliciten que proporcione información personal .

- Para contrarrestar los ataques de seguimiento de vehículos, se debe capacitar a los usuarios para que no permitan que otros usen su autorización de seguridad para acceder a áreas restringidas. Cada usuario debe utilizar su propia autorización de acceso.

- Para contrarrestar la curiosidad humana , es mejor enviar los discos flash recogidos a los administradores del sistema, quienes deberían escanearlos en busca de virus u otras infecciones, preferiblemente en una máquina aislada.

- Para contrarrestar las técnicas que explotan la codicia humana , los empleados deben recibir capacitación sobre los peligros de caer en este tipo de estafas.

Resumen

- La ingeniería social es el arte de explotar los elementos humanos para obtener acceso a recursos no autorizados.

- Los ingenieros sociales utilizan una serie de técnicas para engañar a los usuarios para que revelen información confidencial.

- Las organizaciones deben tener políticas de seguridad que tengan contramedidas de ingeniería social.