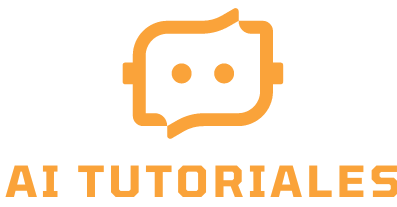

El Protocolo de Resolución de Direcciones (ARP, por sus siglas en inglés) es un protocolo fundamental en las redes informáticas, utilizado para mapear direcciones IP a direcciones físicas, conocidas como direcciones MAC. Los dispositivos en una red local (LAN) utilizan ARP para comunicarse entre sí: cuando un dispositivo quiere enviar datos a una dirección IP específica, envía una solicitud ARP a la red para obtener la dirección MAC correspondiente. El dispositivo con esa dirección IP responde con su dirección MAC, permitiendo la comunicación.

El envenenamiento por ARP (o ARP Spoofing) es un ataque en el que un atacante envía respuestas ARP falsas a otros dispositivos en la red. El objetivo es engañar a esos dispositivos para que piensen que la dirección MAC del atacante es la asociada a una dirección IP válida. De esta manera, el atacante puede interceptar el tráfico de la red, modificarlo o redirigirlo según sus intenciones.

¿Cómo funciona el envenenamiento por ARP?

En este tipo de ataque, el atacante envía mensajes ARP falsos a una puerta de enlace de red o a otros dispositivos, afirmando que su dirección MAC es la correcta para una dirección IP específica. Cuando los dispositivos afectados actualizan su caché ARP con esta información falsa, el tráfico destinado a esa dirección IP es redirigido al atacante. Esto permite al atacante observar, interceptar o incluso alterar el tráfico antes de reenviarlo a su destino original.

Este tipo de ataque puede tener consecuencias graves para la seguridad y el funcionamiento de la red. Los usuarios rara vez se dan cuenta de que su tráfico está siendo interceptado, y el atacante puede usar esta posición para robar información sensible o interrumpir el tráfico normal de la red, creando condiciones de denegación de servicio (DoS).

Tipos de ataques de envenenamiento por ARP

Los tipos más comunes de ataques basados en el envenenamiento por ARP incluyen:

- Hombre en el Medio (MitM): El atacante intercepta el tráfico entre dos dispositivos y puede modificarlo o escucharlo antes de reenviarlo.

- Intercepción de tráfico: El atacante observa el tráfico para obtener información sensible, como contraseñas o datos personales.

- Denegación de Servicio (DoS): El atacante redirige o interrumpe el tráfico, causando problemas de conectividad en la red.

Cómo prevenir ataques de envenenamiento por ARP

Para protegerse contra el envenenamiento por ARP, hay varias estrategias:

- Entradas ARP estáticas: Se pueden configurar entradas ARP manualmente para evitar el uso de respuestas ARP falsas. Sin embargo, esta solución puede ser difícil de mantener en redes grandes.

- Software de detección de envenenamiento por ARP: Herramientas especializadas que monitorean el tráfico de la red para detectar y prevenir respuestas ARP falsas.

- Seguridad del sistema operativo: Algunos sistemas operativos ofrecen configuraciones para ignorar respuestas ARP no solicitadas o ajustar el comportamiento de la caché ARP para mayor seguridad.

Por ejemplo, en sistemas Linux, se puede configurar para ignorar respuestas ARP no solicitadas, mientras que en Microsoft Windows se puede ajustar la caché ARP a través del registro. En Mac OS, existen herramientas como ArpGuard para brindar protección contra ataques basados en ARP.

Actividad de piratería: configurar entradas ARP en Windows

Estamos usando Windows 7 para este ejercicio, pero los comandos deberían poder funcionar también en otras versiones de Windows.

Abra el símbolo del sistema e ingrese el siguiente comando

arp –a

AQUÍ,

- apr llama al programa de configuración ARP ubicado en el directorio Windows/System32

- -a es el parámetro para mostrar el contenido del caché ARP

Obtendrá resultados similares a los siguientes

Mira Tambien Tutorial de Wireshark: Rastreador de Redes y Contraseñas

Tutorial de Wireshark: Rastreador de Redes y ContraseñasNota : las entradas dinámicas se agregan y eliminan automáticamente cuando se utilizan sesiones TCP/IP con computadoras remotas.

Las entradas estáticas se agregan manualmente y se eliminan cuando se reinicia la computadora y se reinicia la tarjeta de interfaz de red u otras actividades que la afectan.

Agregar entradas estáticas

Abra el símbolo del sistema y luego use el comando ipconfig /all para obtener la dirección IP y MAC.

La dirección MAC se representa mediante la dirección física y la dirección IP es IPv4Address

Ingrese el siguiente comando

arp –s 192.168.1.38 60-36-DD-A6-C5-43

Nota: La dirección IP y MAC serán diferentes de las que se utilizan aquí. Esto se debe a que son únicos.

Utilice el siguiente comando para ver el caché ARP

arpía –a

Obtendrás los siguientes resultados

Tenga en cuenta que la dirección IP se resolvió en la dirección MAC que proporcionamos y es de tipo estático.

Eliminar una entrada de caché ARP

Utilice el siguiente comando para eliminar una entrada

arp –d 192.168.1.38

Mira Tambien Cómo descifrar la contraseña de WiFi (Hackear red Wi-Fi)

Cómo descifrar la contraseña de WiFi (Hackear red Wi-Fi)El envenenamiento de PS ARP funciona enviando direcciones MAC falsas al conmutador

¿Qué son las direcciones IP y MAC?

Dirección IP es el acrónimo de dirección de Protocolo de Internet. Una dirección de protocolo de Internet se utiliza para identificar de forma única una computadora o dispositivo, como impresoras o discos de almacenamiento, en una red informática. Actualmente existen dos versiones de direcciones IP. IPv4 utiliza números de 32 bits. Debido al crecimiento masivo de Internet, se desarrolló IPv6, que utiliza números de 128 bits.

Las direcciones IPv4 están formateadas en cuatro grupos de números separados por puntos. El número mínimo es 0 y el número máximo es 255. Un ejemplo de una dirección IPv4 se ve así;

127.0.0.1

Las direcciones IPv6 están formateadas en grupos de seis números separados por dos puntos. Los números de grupo se escriben con 4 dígitos hexadecimales. Un ejemplo de una dirección IPv6 se ve así;

2001:0db8:85a3:0000:0000:8a2e:0370:7334

Para simplificar la representación de las direcciones IP en formato de texto, se omiten los ceros iniciales y se omite completamente el grupo de ceros. La dirección anterior en un formato simplificado se muestra como;

2001:db8:85a3:::8a2e:370:7334

Dirección MAC es el acrónimo de dirección de control de acceso a medios. Las direcciones MAC se utilizan para identificar de forma única las interfaces de red para la comunicación en la capa física de la red. Las direcciones MAC suelen estar integradas en la tarjeta de red.

Una dirección MAC es como el número de serie de un teléfono, mientras que la dirección IP es como el número de teléfono.

Ejercicio

Asumiremos que está utilizando Windows para este ejercicio. Abra el símbolo del sistema.

Ingrese el comando

ipconfig / all

Mira Tambien Ataque DoS Denegación de Servicio: Cómo Realizar un Ataque DoS y Protegerse

Ataque DoS Denegación de Servicio: Cómo Realizar un Ataque DoS y ProtegerseObtendrá información detallada sobre todas las conexiones de red disponibles en su computadora. Los resultados que se muestran a continuación corresponden a un módem de banda ancha que muestra la dirección MAC y el formato IPv4 y una red inalámbrica que muestra el formato IPv6.

Importancia de la Seguridad en Redes Locales

El envenenamiento por ARP es solo uno de los muchos ataques que pueden ocurrir en redes locales. Con el aumento del trabajo remoto y la mayor dependencia de redes privadas para la comunicación y el intercambio de datos, asegurar una red local es fundamental. Un ataque exitoso de envenenamiento por ARP puede comprometer datos confidenciales, como contraseñas, información financiera o incluso permitir el control remoto no autorizado de dispositivos.

Para las empresas, esto puede significar pérdidas financieras, violaciones de datos o daño a la reputación. Para los usuarios domésticos, puede ser una invasión de la privacidad y un riesgo para la seguridad personal. Estas consecuencias resaltan la importancia de tomar medidas preventivas y proactivas para protegerse contra ataques de red.

Ejemplos de Ataques Famosos por ARP Spoofing

Algunos ataques notables de ARP spoofing han tenido un impacto significativo. Por ejemplo, el ataque a la red de Estonia en 2007 utilizó diversas técnicas de denegación de servicio (DoS), incluida la manipulación de tráfico a través del envenenamiento por ARP. Otro ejemplo es el ataque a una red bancaria donde los atacantes utilizaron ARP spoofing para interceptar y desviar transacciones financieras.

Estos incidentes demuestran que el envenenamiento por ARP no es solo un problema teórico; tiene implicaciones reales y puede ser utilizado como parte de ataques más grandes y complejos.

Medidas de Seguridad Adicionales

Además de las estrategias mencionadas anteriormente, existen otras medidas que pueden ayudar a proteger las redes locales contra ataques de envenenamiento por ARP y otras amenazas relacionadas:

- Segmentación de Redes: Dividir una red en subredes más pequeñas puede limitar el alcance de un ataque y dificultar que un atacante comprometa toda la red.

- Uso de VPN: Las redes privadas virtuales (VPN) crean un canal seguro para la transmisión de datos, dificultando que un atacante intercepte el tráfico.

- Actualizaciones y Parches: Mantener el software y el hardware actualizados con los últimos parches de seguridad reduce la probabilidad de que un atacante explote vulnerabilidades conocidas.

- Educación y Concientización: Capacitar a los empleados y usuarios sobre las mejores prácticas de seguridad y la importancia de identificar posibles amenazas puede ser una medida preventiva efectiva.

Estas medidas, combinadas con las estrategias específicas para prevenir el envenenamiento por ARP, pueden ayudar a reducir el riesgo de ataques y proteger la integridad y seguridad de las redes locales.

Conclusión

El envenenamiento por ARP es una amenaza significativa para la seguridad de las redes locales, permitiendo a los atacantes interceptar, modificar o redirigir el tráfico. A pesar de ser un ataque relativamente simple de realizar, puede tener consecuencias graves para la privacidad y la integridad de la red. Sin embargo, existen diversas estrategias para prevenir y mitigar estos ataques, desde la configuración de entradas ARP estáticas hasta el uso de software de detección y la segmentación de redes.

La seguridad de la red no es algo estático; requiere atención continua y actualización de medidas para mantenerse a la vanguardia de las amenazas emergentes. A medida que las redes crecen y evolucionan, es crucial que las empresas y los usuarios domésticos sigan las mejores prácticas de seguridad para proteger sus datos y comunicaciones.

Preguntas Frecuentes (FAQ)

1. ¿Por qué es peligroso el envenenamiento por ARP?

El envenenamiento por ARP es peligroso porque permite a los atacantes interceptar tráfico de red, lo que puede llevar a robo de datos, acceso no autorizado y ataques de denegación de servicio (DoS). Los atacantes pueden usar esta técnica para obtener información confidencial o para interrumpir la operación normal de una red.

2. ¿Cómo puedo saber si estoy siendo víctima de un ataque por envenenamiento por ARP?

Puede ser difícil identificar un ataque por envenenamiento por ARP porque ocurre a nivel de red y no siempre produce síntomas visibles. Sin embargo, algunos signos pueden incluir problemas de conectividad, cambios inesperados en la dirección MAC asociada a una dirección IP y actividad inusual en la red. Herramientas de detección especializadas pueden ayudar a identificar actividad sospechosa.

3. ¿Cuáles son las mejores prácticas para prevenir el envenenamiento por ARP?

Para prevenir el envenenamiento por ARP, se recomiendan las siguientes prácticas:

- Configurar entradas ARP estáticas para evitar asociaciones incorrectas.

- Utilizar software de detección de envenenamiento por ARP.

- Segmentar la red para limitar el alcance de un ataque.

- Implementar seguridad adicional como VPN y cifrado.

- Mantener el software y hardware actualizados con parches de seguridad.

4. ¿El envenenamiento por ARP afecta solo a redes cableadas o también a redes inalámbricas?

El envenenamiento por ARP puede afectar tanto a redes cableadas como inalámbricas, ya que ambas utilizan el Protocolo de Resolución de Direcciones para comunicarse entre dispositivos en la red local. Es importante aplicar medidas de seguridad en todos los tipos de redes para prevenir ataques.

Mira Tambien Cómo hackear un servidor web: Una guía ética y de prevención

Cómo hackear un servidor web: Una guía ética y de prevención5. ¿Qué hago si sospecho que mi red ha sido comprometida por envenenamiento por ARP?

Si sospechas que tu red ha sido comprometida, toma medidas inmediatas para mitigar el ataque:

- Desconecta los dispositivos afectados de la red.

- Restaura las entradas ARP a su estado original.

- Identifica el origen del ataque y toma medidas para bloquear el acceso del atacante.

- Actualiza el software y el hardware con los últimos parches de seguridad.

- Considera la ayuda de expertos en seguridad informática para investigar y fortalecer la seguridad de la red.