En el entorno actual, la información es un activo invaluable para empresas, organizaciones y operaciones militares. Sin embargo, su exposición a manos no autorizadas puede acarrear pérdidas significativas o incluso desenlaces catastróficos. En respuesta a esta creciente amenaza, la criptografía emerge como un pilar fundamental en la protección de la comunicación sensible. En este tutorial sobre criptografía y seguridad de redes, exploraremos el fascinante mundo de la criptología y cómo su aplicación garantiza la confidencialidad e integridad de los datos, evitando así su acceso indebido.

La criptología, una disciplina que abarca tanto la criptografía como el criptoanálisis, desempeña un papel crucial en el resguardo de la información sensible. En su esencia, la criptografía se centra en la transformación de datos para que sean legibles solo por sistemas informáticos autorizados, mientras que el criptoanálisis se enfoca en desentrañar estos datos cifrados sin poseer la clave de descifrado adecuada.

En este tutorial, nos sumergiremos en los conceptos fundamentales de la criptografía y la seguridad de redes, brindándote los conocimientos necesarios para salvaguardar la información de tu empresa u organización. Acompáñanos en este viaje hacia la comprensión de las técnicas criptográficas y cómo aplicarlas para asegurar la confidencialidad, integridad y autenticidad de tus comunicaciones.

¿Qué es la Criptografía?

La criptografía se erige como un arte y una ciencia cuya misión es proteger la información sensible mediante el uso de técnicas especializadas. En su esencia, la criptografía comprende el estudio y la aplicación de métodos que transforman el significado real de la información, convirtiéndola en formatos ilegibles para aquellos que no poseen la clave de descifrado adecuada. Este campo multidisciplinario no solo abarca la confidencialidad de los datos, sino que también se extiende a la integridad y autenticidad de la información.

Para ilustrar este concepto, consideremos un ejemplo clásico. Imagina que deseas enviar el mensaje «AMO LAS MANZANAS». La criptografía te permite transformar este mensaje utilizando un algoritmo específico. Por ejemplo, podrías reemplazar cada letra de la frase con la tercera letra consecutiva del alfabeto. Siguiendo este proceso, el mensaje original se convertiría en “K NQXG CRRNGU”.

Sin embargo, la seguridad reside en la capacidad de revertir este proceso de cifrado para recuperar el mensaje original. En el ejemplo mencionado, para descifrar el mensaje, se debe retroceder tres letras en el alfabeto para cada letra cifrada. Esta reversión solo es posible con el conocimiento de la clave o el algoritmo utilizado para cifrar el mensaje.

Mira Tambien Cracker de contraseñas: ¿Cómo descifrar (piratear) una contraseña?

Cracker de contraseñas: ¿Cómo descifrar (piratear) una contraseña?La criptografía, con su capacidad para transformar la información de manera segura, se convierte en una herramienta indispensable en la protección de la comunicación en todos los ámbitos de la sociedad moderna, desde transacciones financieras en línea hasta comunicaciones gubernamentales y militares

Cifrado y Descifrado: Los Pilares de la Seguridad de la Información

El cifrado y el descifrado representan los procesos fundamentales en la criptografía, desempeñando un papel crucial en la protección de la información sensible y confidencial. Estos procedimientos son la esencia misma de cómo la criptografía asegura la comunicación digital en entornos donde la seguridad es primordial.

Cifrado: Protegiendo la Información

El cifrado se refiere al proceso mediante el cual la información se transforma en un formato ilegible para aquellos que no poseen la clave adecuada para su decodificación. Durante este proceso, los datos originales se modifican utilizando algoritmos criptográficos, ocultando su verdadero significado y protegiéndolos contra accesos no autorizados.

Descifrado: Restaurando la Información

El descifrado, por otro lado, implica el proceso de revertir el cifrado para restaurar la información original a su forma legible. Este proceso requiere el conocimiento de una clave secreta única, conocida únicamente por los destinatarios legítimos de la información. La clave se utiliza para desentrañar los mensajes cifrados, permitiendo que la información sea comprendida y utilizada por aquellos con los derechos adecuados.

Seguridad a Través del Cifrado

La utilización de claves secretas en el proceso de descifrado garantiza que la comunicación sea segura, incluso en caso de que un tercero malintencionado obtenga acceso a la información cifrada. Sin el conocimiento de la clave adecuada, la información permanece incomprensible y, por lo tanto, protegida contra el acceso no autorizado.

La información cifrada, una vez transformada por el proceso de cifrado, se denomina simplemente «cifrado». Este término se refiere al conjunto de datos modificados que han sido protegidos mediante técnicas criptográficas, listos para ser transmitidos de manera segura a través de diversos canales de comunicación digital.

En las secciones siguientes de este tutorial de Criptografía, profundizaremos en el fascinante mundo del criptoanálisis, explorando cómo los adversarios pueden intentar comprometer la seguridad de los sistemas criptográficos y cómo podemos defendernos de tales amenazas.

Mira Tambien ¿Diferencia entre virus, gusanos y caballos de Troya?

¿Diferencia entre virus, gusanos y caballos de Troya?Características de la Criptografía:

- Algoritmo: La criptografía se basa en algoritmos matemáticos y técnicas específicas para cifrar y descifrar datos de manera segura.

- Confidencialidad: Garantiza que la información cifrada solo sea accesible para aquellos con las credenciales adecuadas, manteniendo la privacidad de los datos.

- Integridad: Asegura que los datos no hayan sido alterados ni manipulados durante su transmisión o almacenamiento, manteniendo su integridad original.

- Adaptabilidad: La capacidad de la criptografía para adaptarse a diferentes entornos y necesidades de seguridad, asegurando su efectividad en una variedad de situaciones.

- Interoperabilidad: Facilita la comunicación segura entre diferentes sistemas y plataformas, garantizando la compatibilidad y la integridad de los datos compartidos.

- Autenticación: Permite verificar la identidad de los usuarios y sistemas involucrados en una comunicación, previniendo la suplantación de identidad y garantizando la autenticidad de los datos.

- Escalabilidad: La capacidad de la criptografía para manejar grandes volúmenes de datos y usuarios, asegurando su eficacia en entornos de alta demanda.

- Gestión de claves: Implica la generación, distribución y gestión segura de claves de cifrado para garantizar la seguridad de la comunicación.

Aplicaciones de la Criptografía:

- Cifrado SSL/TLS: Utilizado para asegurar las comunicaciones en línea, como transacciones financieras y acceso a sitios web seguros.

- Almacenamiento de contraseñas: Empleado para proteger las contraseñas almacenadas en bases de datos y sistemas de autenticación.

- Banca en línea segura: Garantiza la seguridad de las transacciones financieras realizadas a través de Internet, protegiendo los datos financieros de los usuarios.

- Criptomonedas: Utiliza la criptografía para asegurar las transacciones y la creación de nuevas unidades de moneda en sistemas descentralizados como blockchain.

- Correos electrónicos cifrados: Permite el intercambio seguro de correos electrónicos mediante el cifrado de los mensajes para proteger su contenido.

- Firmas digitales: Utilizadas para verificar la autenticidad e integridad de documentos digitales, garantizando su validez y origen.

- Comunicación segura: Aplicada en sistemas de comunicación como VPNs y VoIP para proteger la confidencialidad de los datos transmitidos.

- Comercio electrónico y transacciones en línea: Utilizado para asegurar las transacciones comerciales realizadas en línea, protegiendo la información financiera y personal de los usuarios.

¿Qué es el Criptoanálisis?

El criptoanálisis es un campo de estudio dentro de la criptografía que se enfoca en intentar descifrar mensajes cifrados sin utilizar la clave correspondiente. Es el arte de analizar y aplicar algoritmos matemáticos para desvelar la información oculta en los cifrados. Se utiliza con el fin de comprometer sistemas de seguridad y acceder a contenido protegido, incluso cuando la clave criptográfica es desconocida.

Factores que afectan el éxito del Criptoanálisis:

El éxito de los ataques de criptoanálisis puede depender de varios factores clave:

- Cantidad de tiempo disponible: Cuanto más tiempo se tenga para realizar el análisis, mayores serán las probabilidades de éxito, especialmente en ataques que requieren probar múltiples combinaciones.

- Potencia informática disponible: La capacidad de procesamiento de la computadora utilizada puede influir significativamente en la velocidad y eficacia del criptoanálisis. Un mayor poder de cómputo puede acelerar el proceso de prueba de diferentes combinaciones.

- Capacidad de almacenamiento disponible: En algunos casos, el criptoanálisis puede requerir grandes cantidades de datos para almacenar información intermedia o resultados parciales. Por lo tanto, la disponibilidad de espacio de almacenamiento puede ser un factor limitante.

Tipos de Ataques de Criptoanálisis:

- Ataque de fuerza bruta: Este tipo de ataque implica probar todas las posibles combinaciones del texto sin formato para encontrar la correspondencia con el texto cifrado. Es un enfoque exhaustivo que puede ser efectivo en cifrados débiles, pero es computacionalmente costoso.

- Ataque de diccionario: En este tipo de ataque, se utiliza una lista de palabras comunes o claves potenciales para intentar descifrar el mensaje. Se centra en encontrar coincidencias con palabras del diccionario o contraseñas comunes.

- Ataque de tabla arcoíris: Este ataque implica comparar el texto cifrado con una base de datos de hashes precalculados (la «tabla arcoíris») para encontrar coincidencias. Es una técnica eficiente para romper contraseñas cifradas almacenadas como hashes.

En conclusión, el criptoanálisis es un campo desafiante que requiere conocimientos avanzados en matemáticas y computación. Se utiliza para evaluar la seguridad de sistemas criptográficos y desarrollar contramedidas contra posibles vulnerabilidades.

¿Qué es la Criptología?

La criptología es el estudio integral de la seguridad de la información, abarcando tanto la criptografía como el criptoanálisis. Esta disciplina se centra en el diseño, análisis y aplicación de técnicas para asegurar la confidencialidad, integridad y autenticidad de la información en diversos contextos, como las comunicaciones digitales y el almacenamiento de datos.

Características principales de la Criptología:

- Criptografía: Es el proceso de codificar información para mantenerla segura y protegida contra accesos no autorizados. La criptografía se utiliza para cifrar mensajes y datos de manera que solo los destinatarios autorizados puedan acceder a ellos.

- Criptoanálisis: Es el estudio de métodos y técnicas para romper códigos y sistemas criptográficos, con el objetivo de descifrar mensajes protegidos sin conocer la clave de cifrado correspondiente. El criptoanálisis ayuda a evaluar la fortaleza de los sistemas criptográficos y a desarrollar contramedidas contra posibles vulnerabilidades.

Importancia de la Criptología:

- Seguridad de la Información: La criptología desempeña un papel fundamental en la protección de la información sensible y confidencial en la era digital, garantizando su privacidad y seguridad durante la transmisión y el almacenamiento.

- Confianza en las Comunicaciones: Al utilizar técnicas criptográficas, la criptología promueve la confianza en las comunicaciones digitales al proteger la integridad de los datos y autenticar la identidad de los usuarios.

- Protección contra Ciberataques: Al comprender tanto la criptografía como el criptoanálisis, los expertos en criptología pueden desarrollar sistemas de seguridad robustos y mitigar los riesgos asociados con ciberataques y violaciones de datos.

Algoritmos de cifrado comúnmente utilizados:

- MD5 (Message-Digest 5):

- Descripción: MD5 se utiliza para generar valores hash de 128 bits. Los hashes MD5 son ampliamente utilizados para cifrar contraseñas y verificar la integridad de los datos.

- Limitaciones: MD5 no es resistente a colisiones, lo que significa que es posible encontrar dos entradas diferentes que produzcan el mismo hash, lo que compromete su seguridad en ciertos contextos.

- SHA (Secure Hash Algorithm):

- Descripción: Los algoritmos SHA generan representaciones condensadas (resúmenes) de mensajes. Hay varias versiones de SHA, incluyendo SHA-0, SHA-1, SHA-2 (con variantes como SHA-256 y SHA-512), y SHA-3 (anteriormente conocido como Keccak).

- Limitaciones: SHA-1 tiene debilidades criptográficas conocidas y no se recomienda su uso desde el año 2010 debido a posibles vulnerabilidades en su seguridad.

- RC4:

- Descripción: RC4 es un algoritmo de cifrado de flujo utilizado principalmente en protocolos como SSL (Secure Socket Layer) para cifrar comunicaciones en Internet y WEP (Wired Equivalent Privacy) para proteger redes inalámbricas.

- Limitaciones: Aunque RC4 ha sido ampliamente utilizado, se han descubierto vulnerabilidades significativas en su seguridad, lo que ha llevado a su desuso en muchos sistemas y protocolos.

- BLOWFISH:

- Descripción: BLOWFISH es un algoritmo de cifrado simétrico que se utiliza para cifrar datos con clave. Es conocido por su velocidad y eficiencia, y se utiliza en una variedad de aplicaciones, incluyendo el cifrado de contraseñas y otros datos sensibles.

- Limitaciones: Aunque BLOWFISH es generalmente seguro y resistente a los ataques conocidos, su uso se ha vuelto menos común con la introducción de algoritmos más modernos y seguros.

Estos algoritmos representan solo una muestra de los muchos disponibles en el campo de la criptografía. Es importante evaluar las necesidades de seguridad específicas de cada sistema y seleccionar el algoritmo más adecuado en función de su robustez, eficiencia y compatibilidad con los estándares de seguridad actuales.

En esta serie de tutoriales sobre criptografía, nos adentraremos en el proceso de descifrar RC4 y crear un cifrado utilizando CrypTool.

Actividad de piratería: Cómo crear un cifrado usando CrypTool

En este práctico tutorial de Cryptool, pondremos en práctica la creación de un cifrado simple utilizando la herramienta de fuerza bruta RC4. Luego, intentaremos descifrarlo mediante un ataque de fuerza bruta, suponiendo que la clave secreta de cifrado tiene una longitud de 24 bits.

Mira Tambien ¿Qué es el envenenamiento por ARP (ARP Spoofing)?

¿Qué es el envenenamiento por ARP (ARP Spoofing)?Creación del cifrado de flujo RC4

Paso 1) Descarga e instalación de CryptTool

Para este propósito, emplearemos CrypTool 1, una herramienta educativa de código abierto para estudios criptológicos. Puedes descargarla desde https://cryptol.net/

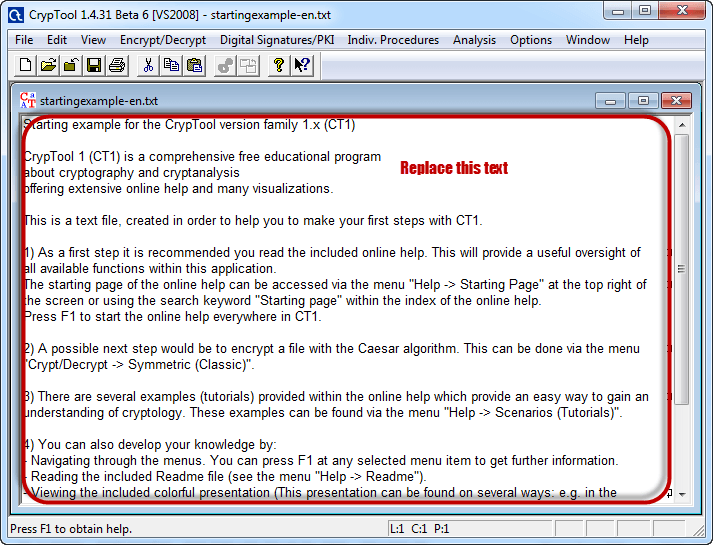

Paso 2) Iniciar CrypTool y reemplazar el texto

El texto que cifraremos es: «Nunca subestimes la determinación de un niño que tiene mucho tiempo y poco dinero». Utilizaremos «00 00 00» como clave de cifrado.

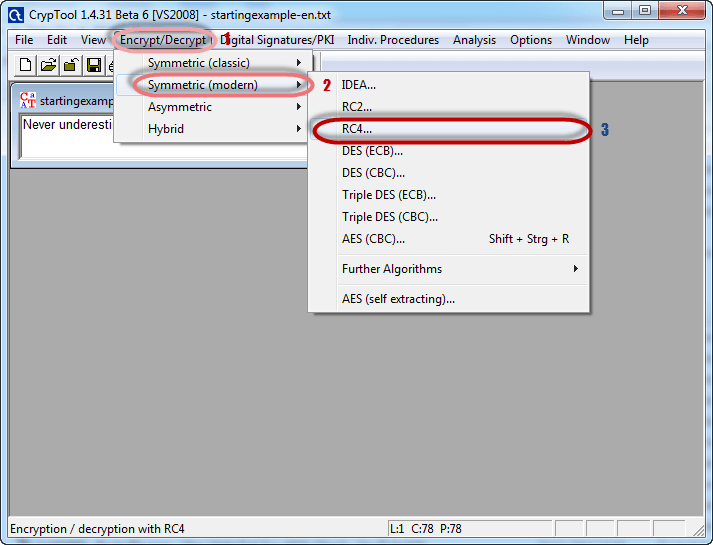

Paso 3) Cifrado del texto

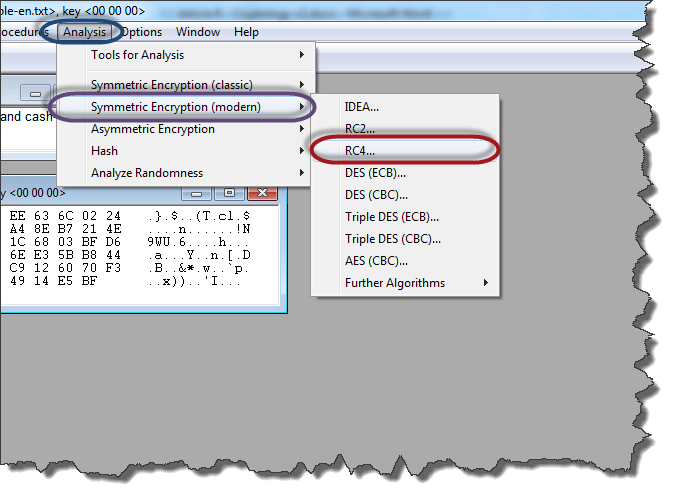

- Apunte a Simétrico (moderno) y luego seleccione RC4 como se muestra arriba

- La siguiente ventana aparecerá

- Haz clic en el menú Cifrar/Descifrar.

- Selecciona «Simétrico (moderno)» y luego RC4.

- Aparecerá una ventana para la configuración del cifrado.

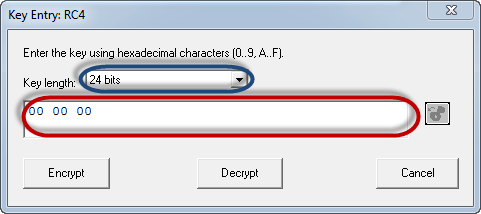

Paso 4) Selección de la clave de cifrado

- Selecciona una clave de 24 bits.

- Establece el valor en «00 00 00».

- Haz clic en el botón «Cifrar».

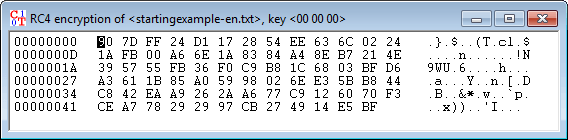

- Obtendrá el siguiente cifrado de flujo

Ataque al cifrado de flujo

Paso 5) Iniciar el análisis

- Haz clic en el menú «Análisis».

- Selecciona «Cifrado simétrico (moderno)» y luego RC4.

- Aparecerá una ventana de configuración.

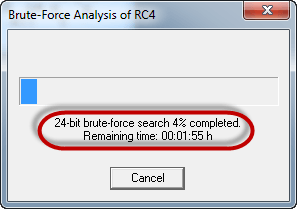

- Recuerde que la suposición es que la clave secreta es de 24 bits. Así que asegúrese de seleccionar 24 bits como longitud de clave.

- Haga clic en el botón Inicio. Obtendrá la siguiente ventana

- Nota: el tiempo necesario para completar el ataque de Análisis de fuerza bruta depende de la capacidad de procesamiento de la máquina utilizada y de la longitud de la clave. Cuanto mayor sea la longitud de la clave, más tiempo se necesitará para completar el ataque.

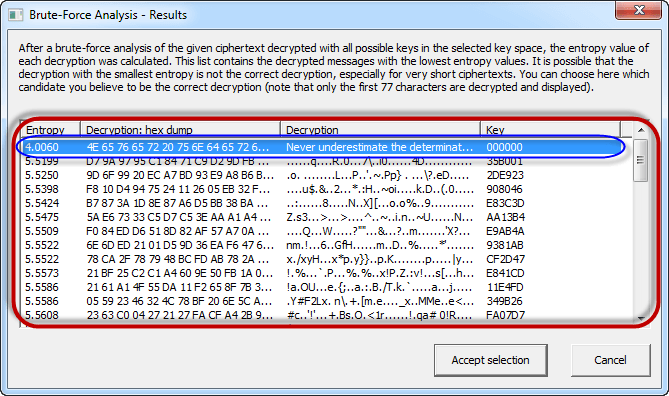

Paso 6) Análisis de los resultados

- Una vez completado el análisis, se mostrarán los resultados.

Selecciona la línea que tenga más sentido y haz clic en «Aceptar selección» cuando hayas terminado.

- Nota: un número de entropía más bajo significa que es el resultado correcto más probable. Es posible que un valor de entropía superior al más bajo encontrado sea el resultado correcto.

- Seleccione la línea que tenga más sentido y luego haga clic en el botón Aceptar selección cuando haya terminado.

Ten en cuenta que el tiempo necesario para completar el ataque de fuerza bruta dependerá de la capacidad de procesamiento de la máquina utilizada y de la longitud de la clave. Cuanto mayor sea la longitud de la clave, más tiempo requerirá el ataque.

Preguntas frecuentes sobre criptografía y seguridad de red

¿Qué es la criptografía y por qué es importante en la seguridad de redes?

- La criptografía es el estudio y la práctica de técnicas para asegurar la comunicación y la información. En el contexto de la seguridad de redes, la criptografía se utiliza para proteger la confidencialidad, integridad y autenticidad de los datos transmitidos a través de redes, lo que es crucial para prevenir accesos no autorizados y garantizar la privacidad de la información.

¿Cuáles son los principales tipos de algoritmos de cifrado utilizados en criptografía?

- Los algoritmos de cifrado pueden clasificarse en dos categorías principales: simétricos y asimétricos. Los algoritmos simétricos, como AES (Advanced Encryption Standard) y DES (Data Encryption Standard), utilizan una sola clave para cifrar y descifrar los datos. Los algoritmos asimétricos, como RSA (Rivest-Shamir-Adleman) y ECC (Elliptic Curve Cryptography), utilizan pares de claves pública y privada para cifrar y descifrar datos.

¿Qué es una clave de cifrado y por qué es importante en la criptografía?

- Una clave de cifrado es un valor único utilizado por un algoritmo de cifrado para transformar los datos en un formato ilegible (cifrado) y luego volver a convertirlos al formato original (descifrado). Las claves de cifrado son esenciales para garantizar la seguridad de los datos, ya que solo las partes autorizadas que poseen la clave pueden acceder a la información cifrada.

¿Cuál es la diferencia entre cifrado y criptografía?

- El cifrado es el proceso de convertir datos legibles en un formato ilegible para proteger su confidencialidad durante la transmisión o el almacenamiento. Por otro lado, la criptografía es el campo de estudio que abarca no solo el cifrado, sino también otros aspectos de la seguridad de la información, como la autenticación, la integridad de los datos y el control de acceso.

¿Qué medidas de seguridad adicionales se pueden implementar junto con la criptografía para proteger las redes?

- Además de la criptografía, se pueden implementar otras medidas de seguridad para fortalecer la protección de las redes, como firewalls, sistemas de detección de intrusiones (IDS), autenticación de dos factores, gestión de claves robusta, actualizaciones regulares de software y políticas de seguridad claras y aplicadas.

¿Cuáles son algunas aplicaciones prácticas de la criptografía en la seguridad de redes?

- La criptografía se utiliza en una amplia variedad de aplicaciones en la seguridad de redes, incluyendo la protección de datos en comunicaciones en línea (por ejemplo, SSL/TLS), almacenamiento seguro de contraseñas, autenticación de usuarios, firmas digitales, protección de transacciones financieras y correos electrónicos cifrados, entre otros.

¿Qué desafíos enfrenta la criptografía en la era digital actual?

- En la era digital actual, la criptografía se enfrenta a desafíos como el aumento de la potencia informática disponible para los atacantes, la aparición de algoritmos de criptoanálisis más sofisticados, la gestión segura de claves en entornos distribuidos y la necesidad de adaptarse a las nuevas amenazas emergentes, como los ataques cuánticos.

Resumen

La criptografía es el campo dedicado al cifrado y descifrado de mensajes, siendo el cifrado la transformación de un mensaje legible en un formato no comprensible para humanos, y el descifrado, la reversión de este proceso para obtener el texto original. El criptoanálisis, por otro lado, es la disciplina que busca descifrar mensajes sin poseer la clave de cifrado correspondiente. La criptología fusiona los principios de la criptografía y el criptoanálisis para abordar aspectos de seguridad en la comunicación y el almacenamiento de datos.

Uno de los algoritmos ampliamente utilizados en criptografía es RC4, conocido por su capacidad para crear cifrados de flujo. Este algoritmo se emplea en protocolos como SSL para asegurar las comunicaciones en línea y en WEP para proteger las redes inalámbricas, destacándose por su eficacia en la creación de comunicaciones seguras en entornos digitales.

Mira Tambien Tutorial de Wireshark: Rastreador de Redes y Contraseñas

Tutorial de Wireshark: Rastreador de Redes y Contraseñas