Las computadoras se comunican a través de redes, que pueden ser redes locales (LAN) o redes expuestas a Internet. Los «Network Sniffers» son programas que tienen la capacidad de capturar y analizar datos a nivel de paquetes a medida que se transmiten por una red. Estos programas permiten examinar el tráfico de red para obtener información valiosa, como identificadores de usuario, contraseñas u otros datos sensibles.

En este artículo, presentaremos algunas de las técnicas y herramientas más comunes utilizadas para rastrear redes, con un enfoque en uno de los sniffers más populares. También discutiremos las contramedidas que puedes implementar para proteger la información confidencial y evitar que sea interceptada por atacantes.

¿Qué es el Rastreo de Redes?

El rastreo de redes, o «network sniffing», implica interceptar paquetes de datos que se envían a través de una red. Las computadoras se comunican utilizando direcciones IP para identificar el destino de los mensajes. Una vez que un mensaje llega a su destino, la computadora receptora responde utilizando su dirección MAC para el enrutamiento adecuado. El rastreo de redes puede realizarse con programas especializados o dispositivos de hardware diseñados para interceptar el tráfico.

El rastreo de redes puede tener varios propósitos, como:

- Capturar datos confidenciales, como credenciales de inicio de sesión y contraseñas.

- Escuchar las conversaciones en tiempo real, como mensajes de chat.

- Interceptar archivos y documentos que se transmiten a través de la red.

Algunos protocolos son más vulnerables al rastreo, especialmente aquellos que transmiten datos en texto sin formato. Entre estos protocolos se incluyen:

- Telnet

- HTTP (sin cifrado SSL/TLS)

- SMTP

- FTP

- IMAP

- NNTP

Para protegerse contra estas vulnerabilidades, es fundamental entender cómo funcionan estos ataques y qué contramedidas se pueden aplicar para mantener la seguridad de la red.

Olfateo Pasivo y Activo

Para comprender el rastreo pasivo y activo, es importante conocer dos tipos principales de dispositivos utilizados para conectar computadoras en red: concentradores y conmutadores.

Concentradores (Hubs)

Un concentrador, o hub, es un dispositivo que funciona en la capa física (capa 1) del modelo OSI. Su función principal es recibir y reenviar señales de red. Cuando recibe un mensaje, lo envía como difusión a todos los puertos de salida, excepto al que lo envió. Esto significa que cada computadora conectada a un concentrador puede ver el tráfico de red que se transmite a través de él, incluso si no está destinado a esa computadora. Los concentradores no filtran ni dirigen el tráfico, lo que los hace susceptibles a ataques de rastreo pasivo.

Mira Tambien Cómo descifrar la contraseña de WiFi (Hackear red Wi-Fi)

Cómo descifrar la contraseña de WiFi (Hackear red Wi-Fi)En una red con concentradores, el rastreo pasivo es posible porque todos los dispositivos conectados pueden ver los mensajes de difusión. Los atacantes pueden usar herramientas de sniffing para interceptar y capturar estos mensajes para obtener información confidencial, como credenciales de inicio de sesión o datos personales.

El siguiente diagrama ilustra cómo funciona el concentrador:

Conmutadores (Switches)

En contraste con los concentradores, los conmutadores operan en la capa de enlace de datos (capa 2) del modelo OSI. Los conmutadores mantienen una tabla de direcciones MAC y envían mensajes solo al puerto correspondiente a la dirección MAC del destinatario. Esto significa que el tráfico en un conmutador no es visible para todas las computadoras de la red, solo para aquellas a las que está destinado el mensaje. Esto hace que el rastreo pasivo sea más difícil en redes con conmutadores, pero no imposible.

Para realizar rastreo activo en redes con conmutadores, los atacantes suelen usar técnicas como el envenenamiento de ARP o la inundación de la tabla MAC para redirigir el tráfico hacia su dispositivo.

Un conmutador, o switch, opera de manera distinta a un concentrador. En lugar de enviar mensajes de difusión a todos los puertos, un conmutador asigna direcciones IP/MAC a puertos físicos específicos. Cuando un mensaje se envía a través de un conmutador, este se dirige únicamente al puerto que corresponde a la dirección MAC del destinatario. Esto significa que el tráfico se mantiene aislado y solo es visible para la computadora a la que está destinado el mensaje. Por esta razón, los conmutadores son más eficientes y seguros en comparación con los concentradores. Los conmutadores operan tanto en la capa de enlace de datos (capa 2) como en la capa de red (capa 3) del modelo OSI, lo que les permite manejar tanto direcciones MAC como enrutamiento IP.

El siguiente diagrama ilustra cómo funciona un conmutador:

Rastreo Pasivo y Activo

El rastreo pasivo consiste en interceptar paquetes que se transmiten a través de una red que utiliza un concentrador. Se le llama «pasivo» porque es difícil de detectar; cualquier dispositivo conectado al concentrador puede capturar y analizar el tráfico sin ser notado. Dado que los concentradores envían mensajes a todos los dispositivos de la red, el rastreo pasivo es fácil de realizar, lo que lo convierte en una técnica popular para los atacantes.

El rastreo activo, por otro lado, se realiza en redes que utilizan conmutadores. Dado que los conmutadores aíslan el tráfico, el rastreo activo requiere técnicas más avanzadas para interceptar paquetes. Dos de los métodos principales utilizados para realizar rastreo activo en redes con conmutadores son el envenenamiento de ARP y la inundación de la tabla MAC.

Mira Tambien Ataque DoS Denegación de Servicio: Cómo Realizar un Ataque DoS y Protegerse

Ataque DoS Denegación de Servicio: Cómo Realizar un Ataque DoS y Protegerse- Envenenamiento de ARP: Consiste en enviar respuestas ARP falsas a los dispositivos de la red para engañarlos y hacerles creer que el dispositivo atacante es la puerta de enlace u otro destino legítimo. Esto permite al atacante interceptar el tráfico que, de otro modo, estaría destinado a otro dispositivo.

- Inundación de la tabla MAC: Implica saturar la tabla de direcciones MAC del conmutador con entradas falsas. Esto hace que el conmutador deje de funcionar como tal y comience a comportarse como un concentrador, enviando mensajes a todos los dispositivos de la red. Este método permite al atacante captar más tráfico de lo habitual.

Estas técnicas de rastreo activo pueden ser detectadas y prevenidas con contramedidas adecuadas, como el uso de seguridad de puerto y monitoreo constante de la red.

Actividad de Piratería: Olfatear el Tráfico de la Red

En este escenario práctico, usaremos Wireshark para detectar paquetes de datos que se transmiten a través del protocolo HTTP. El objetivo de esta actividad es mostrar cómo el tráfico de red no seguro puede ser interceptado y visualizado mediante herramientas de rastreo. Para este ejemplo, rastrearemos la red utilizando Wireshark mientras iniciamos sesión en una aplicación web que no utiliza comunicación segura. Es importante tener en cuenta que este ejemplo es solo para fines educativos y de demostración, no para actividades maliciosas.

Escenario de Prueba

Vamos a usar Wireshark para capturar el tráfico de red mientras iniciamos sesión en una aplicación web en http://www.techpanda.org/. El inicio de sesión se realizará con las siguientes credenciales:

- Usuario: admin@google.com

- Contraseña: Contraseña2010

Nota importante: Esta demostración se realiza solo con fines educativos. No está destinado a actividades ilegales ni a violaciones de seguridad. El rastreo de tráfico sin el permiso adecuado es ilegal y puede tener consecuencias serias. Esta técnica puede rastrear datos de otras computadoras en la misma red, por lo que debe ser utilizada con precaución y responsabilidad.

Rastreo de Red con Wireshark

Los siguientes pasos muestran cómo puedes usar Wireshark para rastrear y analizar el tráfico HTTP de la red:

- Descargar e Instalar Wireshark: Si aún no tienes wireshark descárgalo desde wireshark.org y sigue las instrucciones para instalarlo.

- Seleccionar la Interfaz de Red: Abre wireshark y selecciona la interfaz de red que deseas rastrear. Si estás conectado a una red Wi-Fi, elige esa interfaz; si estás en una red cableada, elige la correspondiente.

- Iniciar Captura de Paquetes: Haz clic en el botón «Iniciar» para comenzar la captura de paquetes. Verás el tráfico en tiempo real.

- Realizar la Actividad: Abre un navegador web y visita el sitio web http://www.techpanda.org/. Inicia sesión con las credenciales mencionadas anteriormente.

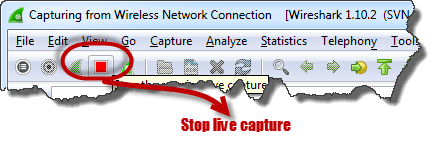

- Detener la Captura: Una vez completada la actividad, regresa a wireshark y detén la captura de paquetes haciendo clic en el botón «Detener».

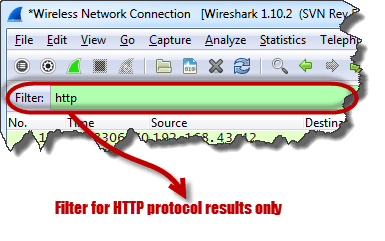

- Filtrar el Tráfico HTTP: En wireshark puedes usar filtros para mostrar solo el tráfico HTTP. Escribe

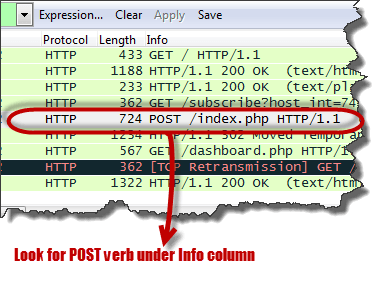

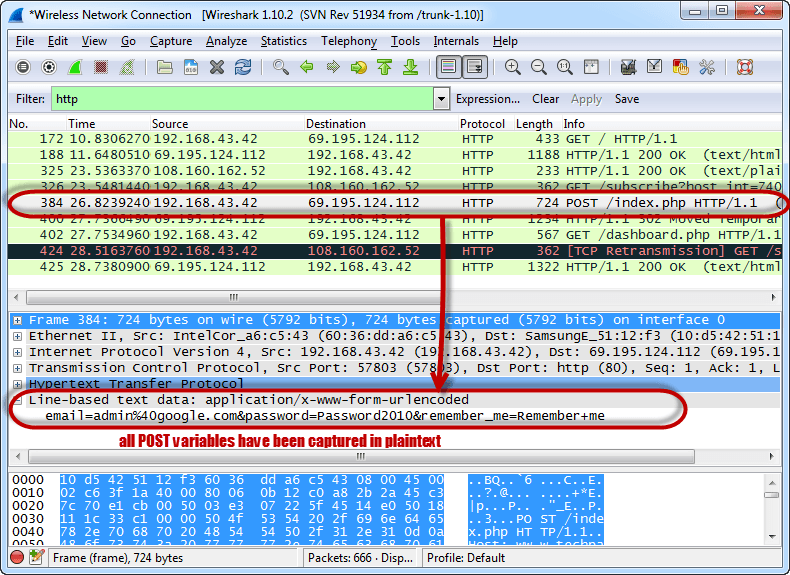

httpen el campo de filtro y presiona «Enter». Esto limitará la vista a paquetes HTTP. - Analizar los Resultados: Busca los paquetes HTTP con el verbo POST. Estos suelen contener datos confidenciales. Al hacer clic en un paquete POST, puedes ver los datos transmitidos. En este escenario, deberías poder encontrar el nombre de usuario y la contraseña utilizados para iniciar sesión.

El siguiente diagrama muestra los pasos a seguir para completar este ejercicio sin confusión:

Descargue wireshark, desde este enlace http://www.wireshark.org/download.html

- Abrir wireshark,

- Obtendrá la siguiente pantalla

Cómo hackear un servidor web: Una guía ética y de prevención

Cómo hackear un servidor web: Una guía ética y de prevención- Seleccione la interfaz de red que desea olfatear. Tenga en cuenta que para esta demostración estamos utilizando una conexión de red inalámbrica. Si está en una red de área local, debe seleccionar la interfaz de red de área local.

- Haga clic en el botón de inicio como se muestra arriba

Abra su navegador web y escriba http://www.techpanda.org/

- El correo electrónico de inicio de sesión es admin@google.com y la contraseña es Contraseña2010

- Haga clic en el botón enviar

- Un inicio de sesión exitoso debería brindarle el siguiente panel

- Vuelva a wireshark, y detenga la captura en vivo.

- Filtre los resultados del protocolo HTTP solo usando el cuadro de texto de filtro

- Localice la columna Información y busque entradas con el verbo HTTP POST y haga clic en él.

- Justo debajo de las entradas del registro, hay un panel con un resumen de los datos capturados. Busque el resumen que dice Datos de texto basados en líneas: application/x-www-form-urlencoded

- Debería poder ver los valores de texto sin formato de todas las variables POST enviadas al servidor a través del protocolo HTTP.

¿Qué es una inundación MAC?

La inundación de MAC es una técnica de rastreo de red que inunda la tabla MAC del conmutador con direcciones MAC falsas . Esto conduce a una sobrecarga de la memoria del conmutador y hace que actúe como un concentrador. Una vez que el conmutador se ha visto comprometido, envía los mensajes de difusión a todas las computadoras de una red. Esto hace posible rastrear paquetes de datos a medida que se envían por la red.

Contramedidas contra las inundaciones de MAC

- Algunos conmutadores tienen la función de seguridad de puerto . Esta característica se puede utilizar para limitar la cantidad de direcciones MAC en los puertos. También se puede utilizar para mantener una tabla de direcciones MAC segura además de la proporcionada por el conmutador.

- Los servidores de autenticación, autorización y contabilidad se pueden utilizar para filtrar las direcciones MAC descubiertas.

Olfatear contramedidas

- La restricción de los medios físicos de la red reduce en gran medida las posibilidades de que se instale un rastreador de red.

- Cifrar los mensajes a medida que se transmiten a través de la red reduce en gran medida su valor, ya que son difíciles de descifrar.

- Cambiar la red a una red Secure Shell ( SSH ) también reduce las posibilidades de que la red sea detectada.

Resumen

- El rastreo de redes consiste en interceptar paquetes a medida que se transmiten a través de la red.

- El rastreo pasivo se realiza en una red que utiliza un concentrador. Es difícil de detectar.

- El rastreo activo se realiza en una red que utiliza un conmutador. Es fácil de detectar.

- La inundación de MAC funciona inundando la lista de direcciones de la tabla MAC con direcciones MAC falsas. Esto hace que el interruptor funcione como un HUB.

- Las medidas de seguridad descritas anteriormente pueden ayudar a proteger la red contra el rastreo.

Consejos Adicionales para la Protección de Redes

Además de las contramedidas mencionadas, aquí tienes algunos consejos adicionales para proteger tu red contra el rastreo y otros tipos de ataques:

- Monitoreo de Red: Utiliza herramientas de monitoreo para detectar actividad inusual y responder rápidamente a incidentes de seguridad. Herramientas como Nagios o Zabbix pueden ser útiles para mantener la seguridad de la red.

- Segmentación de Red: Divide la red en segmentos más pequeños para limitar el impacto de un posible ataque. De esta manera, si una parte de la red se ve comprometida, el daño se limita a esa sección.

- Uso de Firewalls: Instala firewalls para filtrar el tráfico de entrada y salida, permitiendo solo conexiones autorizadas. Los firewalls pueden ayudar a prevenir ataques y rastreos no autorizados.

- Educación y Concienciación: Capacita a tu equipo sobre las mejores prácticas de seguridad y asegúrate de que estén al tanto de los riesgos de seguridad en la red.

Preguntas Frecuentes

Aquí tienes algunas preguntas frecuentes sobre el uso de Wireshark. y el rastreo de redes:

- ¿Es legal usar Wireshark, para rastrear redes? El uso de Wireshark, es legal para propósitos de análisis y diagnóstico en tu propia red o con el permiso adecuado. Sin embargo, rastrear redes sin autorización es ilegal y puede tener consecuencias serias.

- ¿Cómo puedo proteger mi red contra el rastreo no autorizado? Para proteger tu red, implementa cifrado de datos, restringe el acceso físico a los dispositivos de red, utiliza seguridad de puerto en los conmutadores y monitorea la actividad de la red para detectar comportamientos sospechosos.

- ¿Wireshark puede rastrear tráfico cifrado? Wireshark puede capturar tráfico cifrado, pero no puede descifrarlo sin las claves adecuadas. El cifrado es una forma eficaz de proteger el tráfico de red contra el rastreo no autorizado.

- ¿Cuáles son las técnicas más comunes de rastreo de redes? Las técnicas comunes incluyen el envenenamiento de ARP, la inundación de MAC y la escucha de tráfico en redes con concentradores. Cada una requiere contramedidas específicas para prevenir ataques.

- ¿Cuáles son algunos ejemplos de protocolos seguros para transmitir datos? Los protocolos seguros incluyen HTTPS, SSH, SFTP y TLS. Estos protocolos cifran los datos durante la transmisión, haciéndolos más seguros frente al rastreo.

Conclusión e Invitación al Siguiente Paso

Esperamos que este artículo te haya brindado una comprensión sólida del rastreo de redes con Wireshark y las contramedidas para proteger datos sensibles. Si estás interesado en aprender más sobre hacking ético y ciberseguridad, te invitamos a seguir nuestro curso de hacking ético, donde aprenderás habilidades avanzadas para detectar y prevenir amenazas de seguridad.

Mira Tambien Cómo hackear un sitio web

Cómo hackear un sitio web