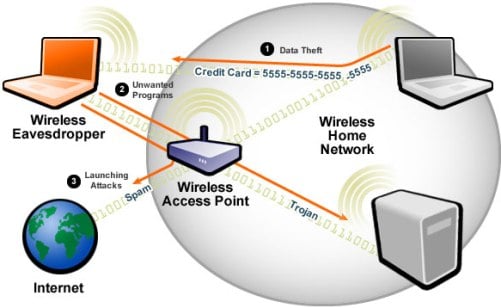

Las redes inalámbricas son accesibles para cualquier persona dentro del radio de transmisión del enrutador. Esto los hace vulnerables a los ataques. Los puntos de acceso están disponibles en lugares públicos como aeropuertos, restaurantes, parques, etc.

En este tutorial, le presentaremos técnicas comunes utilizadas para explotar las debilidades en las implementaciones de seguridad de redes inalámbricas. También veremos algunas de las contramedidas que puede implementar para protegerse contra tales

¿Qué es una red inalámbrica?

Una red inalámbrica es una red que utiliza ondas de radio para conectar computadoras y otros dispositivos. La implementación se realiza en la Capa 1 (capa física) del modelo OSI .

Cómo hackear la contraseña de WiFi

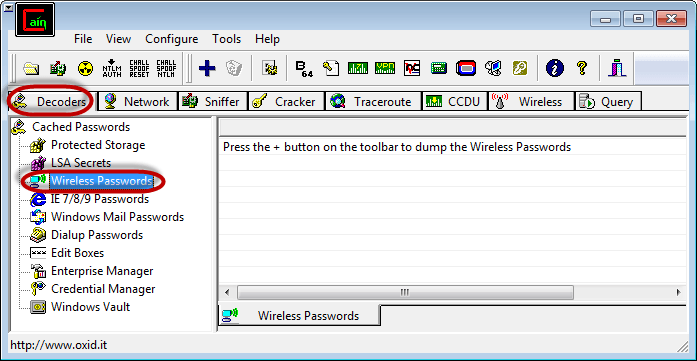

En este escenario práctico, aprenderemos cómo descifrar la contraseña de WiFi. Usaremos a Caín y Abel para decodificar las contraseñas de redes inalámbricas almacenadas en Windows. También proporcionaremos información útil que puede usarse para descifrar las claves WEP y WPA de redes inalámbricas.

Decodificación de contraseñas de redes inalámbricas almacenadas en Windows

Paso 1) Descarga la herramienta Caín y Abel

Mira Tambien Ataque DoS Denegación de Servicio: Cómo Realizar un Ataque DoS y Protegerse

Ataque DoS Denegación de Servicio: Cómo Realizar un Ataque DoS y Protegerse- Descargue Caín y Abel desde la web.

- Abrir Caín y Abel

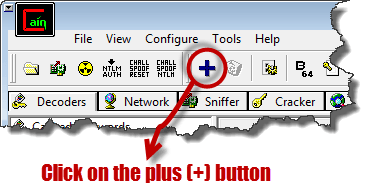

Paso 2) Seleccione la pestaña Decodificadores y elija Contraseñas inalámbricas

- Asegúrese de que la pestaña Decodificadores esté seleccionada y luego haga clic en Contraseñas inalámbricas en el menú de navegación en el lado izquierdo.

- Haga clic en el botón con un signo más

Paso 3) Se mostrarán las contraseñas.

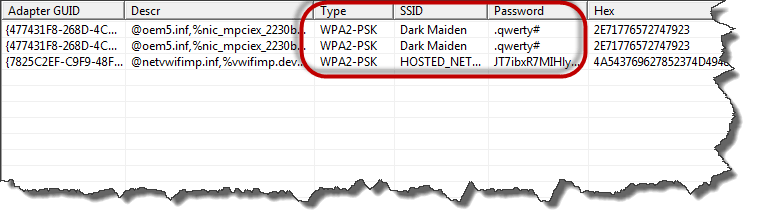

- Suponiendo que se haya conectado anteriormente a una red inalámbrica segura, obtendrá resultados similares a los que se muestran a continuación.

Paso 4) Obtenga las contraseñas junto con el tipo de cifrado y SSID

- El decodificador le mostrará el tipo de cifrado, SSID y la contraseña que se utilizó.

¿Cómo acceder a una red inalámbrica?

Necesitará un dispositivo habilitado para red inalámbrica, como una computadora portátil, una tableta, un teléfono inteligente, etc. También deberá estar dentro del radio de transmisión de un punto de acceso a la red inalámbrica. La mayoría de los dispositivos (si la opción de red inalámbrica está activada) le proporcionarán una lista de redes disponibles. Si la red no está protegida con contraseña, entonces sólo tienes que hacer clic en conectar. Si está protegido con contraseña, necesitará la contraseña para obtener acceso.

Autenticación de red inalámbrica

Dado que la red es fácilmente accesible para todos los que tengan un dispositivo habilitado para red inalámbrica, la mayoría de las redes están protegidas con contraseña. Veamos algunas de las técnicas de autenticación más utilizadas.

WEP

WEP es el acrónimo de Privacidad equivalente a cableado. Fue desarrollado para los estándares WLAN IEEE 802.11. Su objetivo era proporcionar la privacidad equivalente a la que proporcionan las redes cableadas. WEP funciona cifrando los datos transmitidos a través de la red para mantenerlos a salvo de escuchas ilegales.

Mira Tambien Cómo hackear un servidor web: Una guía ética y de prevención

Cómo hackear un servidor web: Una guía ética y de prevenciónAutenticación WEP

Autenticación de sistema abierto (OSA): este método otorga acceso a la autenticación de estación solicitada según la política de acceso configurada.

Autenticación de clave compartida (SKA): este método envía un desafío cifrado a la estación que solicita acceso. La estación cifra el desafío con su clave y luego responde. Si el desafío cifrado coincide con el valor AP, se concede el acceso.

Debilidad WEP

WEP tiene importantes fallas de diseño y vulnerabilidades.

- La integridad de los paquetes se verifica mediante Cyclic Redundancy Check (CRC32). La verificación de integridad CRC32 puede verse comprometida al capturar al menos dos paquetes. El atacante puede modificar los bits del flujo cifrado y la suma de comprobación para que el sistema de autenticación acepte el paquete. Esto conduce a un acceso no autorizado a la red.

- WEP utiliza el algoritmo de cifrado RC4 para crear cifrados de flujo. La entrada del cifrado de flujo se compone de un valor inicial (IV) y una clave secreta. La longitud del valor inicial (IV) es de 24 bits, mientras que la clave secreta puede tener 40 o 104 bits. La longitud total tanto del valor inicial como del secreto puede ser de 64 bits o de 128 bits. El valor más bajo posible de la clave secreta hace que sea fácil descifrarla.

- Las combinaciones de valores iniciales débiles no cifran lo suficiente. Esto los hace vulnerables a los ataques.

- WEP se basa en contraseñas; esto lo hace vulnerable a ataques de diccionario.

- La gestión de claves está mal implementada. Cambiar claves, especialmente en redes grandes, es un desafío. WEP no proporciona un sistema de gestión de claves centralizado.

- Los valores iniciales se pueden reutilizar.

Debido a estos fallos de seguridad, WEP ha quedado obsoleto en favor de WPA.

WPA

WPA es el acrónimo de Acceso Protegido Wi-Fi. Es un protocolo de seguridad desarrollado por Wi-Fi Alliance como respuesta a las debilidades encontradas en WEP. Se utiliza para cifrar datos en WLAN 802.11. Utiliza valores iniciales más altos, 48 bits, en lugar de los 24 bits que utiliza WEP. Utiliza claves temporales para cifrar paquetes.

Debilidades de WPA

- La implementación para evitar colisiones se puede romper

- Es vulnerable a ataques de denegación de servicio.

- Las claves previamente compartidas utilizan frases de contraseña. Las frases de contraseña débiles son vulnerables a ataques de diccionario.

Cómo descifrar redes WiFi (inalámbricas)

Craqueo WEP

Cracking es el proceso de explotar las debilidades de seguridad en las redes inalámbricas y obtener acceso no autorizado. El craqueo WEP se refiere a exploits en redes que utilizan WEP para implementar controles de seguridad. Básicamente existen dos tipos de grietas, a saber;

Mira Tambien Cómo hackear un sitio web

Cómo hackear un sitio web- Cracking pasivo : este tipo de cracking no tiene ningún efecto en el tráfico de la red hasta que se haya violado la seguridad WEP. Es difícil de detectar.

- Cracking activo : este tipo de ataque tiene un mayor efecto de carga en el tráfico de la red. Es fácil de detectar en comparación con el craqueo pasivo. Es más eficaz en comparación con el craqueo pasivo.

Cómo hackear la contraseña de WiFi usando la herramientas WEP Cracking)

Aircrack :rastreador de redes y cracker WEP. Esta herramienta para hackear contraseñas WiFi se

puede descargar desde http://www.aircrack-ng.org/

- WEPCrack : este es un programa de piratería Wi-Fi de código abierto para romper claves secretas WEP 802.11. Esta aplicación de hackeo de WiFi para PC es una implementación del ataque FMS. http://wepcrack.sourceforge.net/

- Kismet : este hacker de contraseñas WiFi en línea detecta redes inalámbricas tanto visibles como ocultas, rastrea paquetes y detecta intrusiones. https://www.kismetwireless.net/

- WebDecrypt : esta herramienta para piratear contraseñas WiFi utiliza ataques de diccionario activo para descifrar las claves WEP. Tiene su propio generador de claves e implementa filtros de paquetes para hackear contraseñas WiFi. http://wepdecrypt.sourceforge.net/

WPA Cracking

WPA utiliza una clave o frase de contraseña 256 previamente compartida para las autenticaciones. Las frases de contraseña cortas son vulnerables a ataques de diccionario y otros ataques que pueden usarse para descifrar contraseñas . Las siguientes herramientas en línea para hackear WiFi se pueden utilizar para descifrar claves WPA.

- CowPatty : esta herramienta para descifrar contraseñas WiFi se utiliza para descifrar claves precompartidas (PSK) mediante un ataque de fuerza bruta. http://wirelessdefence.org/Contents/coWPAttyMain.htm

- Cain & Abel : esta herramienta de pirateo WiFi para PC se puede utilizar para decodificar archivos de captura de otros programas de rastreo como Wireshark. Los archivos de captura pueden contener fotogramas codificados WEP o WPA-PSK. https://www.softpedia.com/get/Security/Decrypting-Decoding/Cain-and-Abel.shtml

Tipos de ataques generales

- Sniffing (Olfateo): Esto implica interceptar paquetes mientras son transmitidos a través de una red. Los datos capturados pueden ser decodificados utilizando herramientas como Cain & Abel.

- Ataque Man in the Middle (MITM): Esto implica escuchar una red a escondidas y capturar información sensible.

- Ataque de Denegación de Servicio (DoS): El objetivo principal de este ataque es negar a los usuarios legítimos los recursos de red. FataJack puede ser utilizado para llevar a cabo este tipo de ataque.

Descifrar claves WEP/WPA de redes inalámbricas

Es posible descifrar las claves WEP/WPA utilizadas para acceder a una red inalámbrica. Hacerlo requiere recursos de software y hardware, y paciencia. El éxito de este tipo de ataques de piratería de contraseñas WiFi también puede depender de cuán activos e inactivos sean los usuarios de la red objetivo.

Le proporcionaremos información básica que puede ayudarle a comenzar. Backtrack es un sistema operativo de seguridad basado en Linux. Está desarrollado sobre Ubuntu. Backtrack viene con una serie de herramientas de seguridad. Backtrack se puede utilizar para recopilar información, evaluar vulnerabilidades y realizar exploits, entre otras cosas.

Algunas de las herramientas populares que tiene Backtrack incluyen;

- metasploit

- Aircrack-ng

- NMapa

- Ophcrack

- Wireshark

Descifrar claves de red inalámbrica requiere paciencia y los recursos mencionados anteriormente. Como mínimo, necesitará las siguientes herramientas

Mira Tambien ¿Qué es una inyección SQL?

¿Qué es una inyección SQL?Un adaptador de red inalámbrica con capacidad de inyectar paquetes (Hardware)

- Sistema operativo Kali : puede descargarlo desde aquí https://www.kali.org/downloads/

- Estar dentro del radio de la red de destino: si los usuarios de la red de destino la utilizan y se conectan activamente a ella, sus posibilidades de descifrarla mejorarán significativamente.

- Conocimiento: sistemas operativos basados en Linux y conocimiento práctico de Aircrack y sus diversos scripts.

- Paciencia: descifrar las teclas puede llevar un poco de tiempo dependiendo de una serie de factores, algunos de los cuales pueden estar fuera de su control. Los factores que escapan a su control incluyen que los usuarios de la red de destino la utilicen activamente mientras usted rastrea paquetes de datos.

Cómo proteger las fugas de Wi-Fi

Al minimizar los ataques a la red inalámbrica; una organización puede adoptar las siguientes políticas

- Cambiar las contraseñas predeterminadas que vienen con el hardware

- Habilitar el mecanismo de autenticación

- El acceso a la red se puede restringir permitiendo sólo direcciones MAC registradas .

- El uso de claves WEP y WPA-PSK potentes, una combinación de símbolos, números y caracteres reduce la posibilidad de que las claves se descifren mediante diccionario y ataques de fuerza bruta.

- El software de firewall también puede ayudar a reducir el acceso no autorizado.

Resumen

- Las ondas de transmisión de la red inalámbrica pueden ser vistas por personas ajenas, lo que conlleva muchos riesgos de seguridad.

- WEP es el acrónimo de Privacidad equivalente a cableado. Tiene fallas de seguridad que hacen que sea más fácil de romper en comparación con otras implementaciones de seguridad.

- WPA es el acrónimo de Acceso Protegido Wi-Fi. Tiene seguridad respecto a WEP

- Los sistemas de detección de intrusiones pueden ayudar a detectar el acceso no autorizado

- Una buena política de seguridad puede ayudar a proteger una red.

Preguntas frecuentes sobre hacking ético y seguridad en redes Wi-Fi

1. ¿Es legal hackear redes Wi-Fi como se describe en este artículo?

- El hacking ético, cuando se realiza con permiso y dentro de los límites legales, es una práctica aceptada y necesaria para mejorar la seguridad de los sistemas informáticos. Sin embargo, realizar actividades de hacking sin autorización puede ser ilegal y está sujeto a sanciones legales. Es fundamental obtener el consentimiento por escrito del propietario de la red antes de realizar cualquier prueba de penetración o auditoría de seguridad.

2. ¿Qué medidas de seguridad debo tomar antes de intentar hackear una red Wi-Fi?

- Antes de realizar cualquier actividad relacionada con la seguridad de redes, es crucial comprender y respetar los principios éticos y legales. Obtener autorización por escrito del propietario de la red es fundamental para evitar violaciones de privacidad y posibles repercusiones legales. Además, es importante asegurarse de contar con las herramientas y el conocimiento adecuados para realizar las pruebas de manera segura y responsable.

3. ¿Qué debo hacer si descubro una vulnerabilidad en una red Wi-Fi?

- Si descubres una vulnerabilidad en una red Wi-Fi, es importante informar de inmediato al propietario de la red para que pueda tomar medidas correctivas. Esto podría incluir cambiar contraseñas, actualizar firmware o implementar medidas de seguridad adicionales. Comunicar la vulnerabilidad de manera responsable es esencial para proteger la integridad y la seguridad de la red y sus usuarios.

4. ¿Qué recursos adicionales puedo utilizar para aprender más sobre hacking ético y seguridad en redes Wi-Fi?

- Hay una amplia gama de recursos disponibles para aquellos interesados en aprender más sobre hacking ético y seguridad informática. Esto incluye libros, cursos en línea, plataformas de entrenamiento en seguridad, blogs y comunidades en línea. Algunas certificaciones en seguridad informática, como Certified Ethical Hacker (CEH) o Offensive Security Certified Professional (OSCP), también pueden proporcionar una formación práctica y reconocida en el campo.

5. ¿Cómo puedo proteger mi propia red Wi-Fi contra ataques?

- Para proteger tu red Wi-Fi contra ataques, se recomienda cambiar regularmente las contraseñas, utilizar autenticación de dos factores siempre que sea posible y mantener actualizados los firmware de los enrutadores y dispositivos de red. También es importante habilitar funciones de seguridad avanzadas, como la detección de intrusiones y el monitoreo del tráfico de red para detectar actividades sospechosas.

¡Nos vemos en el próximo artículo sobre hacking ético! Esperamos que este contenido haya sido útil para comprender mejor la seguridad en redes Wi-Fi y cómo realizar pruebas de penetración de manera ética y legal. Si tienes alguna pregunta o sugerencia para futuros temas, no dudes en hacérnoslo saber en los comentarios. ¡Hasta pronto!